|

|

@@ -0,0 +1,52 @@

|

|

|

+Соревнование по OSINT:

|

|

|

+

|

|

|

+Первое соревнование, которое удалось мне найти – это конкурс проводился при конференции HackIT-2017. Задания направления Recon, или как их часто называют «задания на OSINT», решаются путем

|

|

|

+нахождения информации из открытых источников. Для решения таких заданий нужно хорошо уметь пользоваться особенностями поисковых систем, таких как Google, Duckduckgo, Shodan, Censys, знать о

|

|

|

+различных публичных базах, как правило государственных, прекрасно разбираться в особенностях социальных сетей. Разумеется, никуда без социальной инженерии. И это далеко не все умения, которыми

|

|

|

+должен владеть квалифицированный интернет-разведчик. Расскажу вам, как проходило соревнование со слов участника.

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

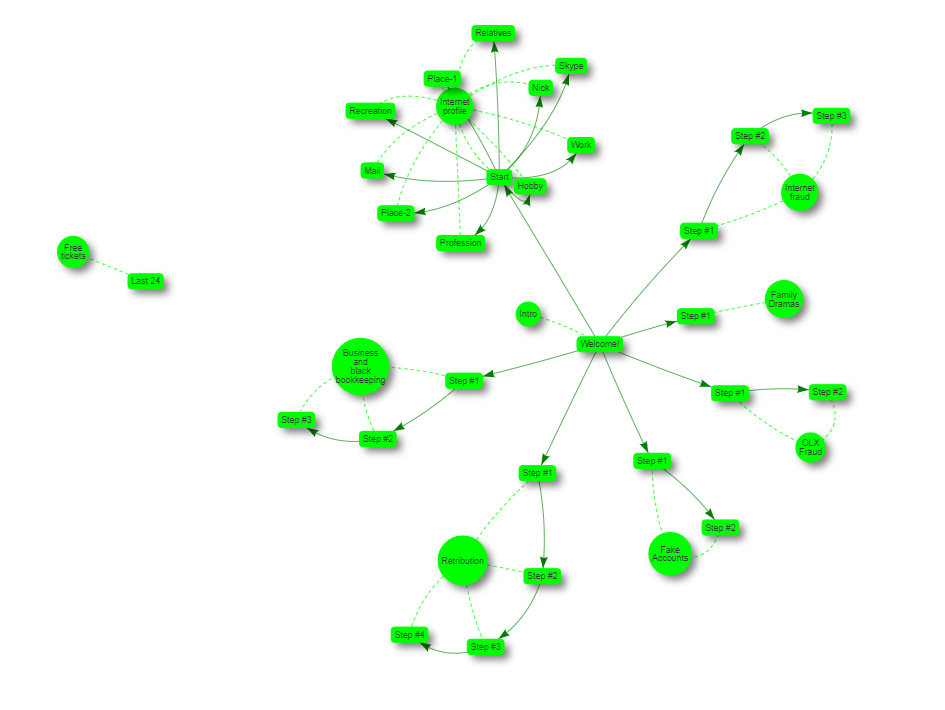

+-Intro

|

|

|

+

|

|

|

+С этой категории начинается решение всех других заданий.

|

|

|

+

|

|

|

+-Internet Profile

|

|

|

+

|

|

|

+Далее стоило начать решать эту категорию, каждое из заданий оценивалось в 50 баллов. Здесь были простые задания, на которых можно размяться. Задания написаны в том порядке, в котором были опубликованы на сайте, но решались они конечно

|

|

|

+же не в такой последовательности.

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

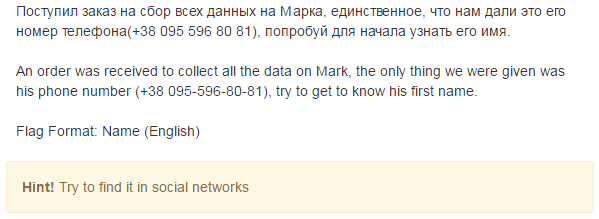

+В некоторых социальных сетях есть возможность узнать информацию о странице, в частности, это vk.com, зная email/телефон пользователя, а также его фамилию. Баг это, или фича — сложно сказать, но недочет есть

|

|

|

+(на hackerone бежать репортить не стоит :) ).

|

|

|

+

|

|

|

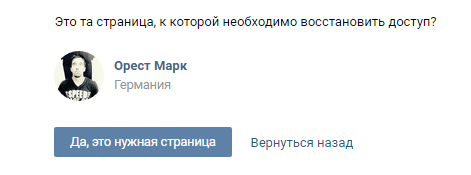

+Логично можно подумать, что Марк — это имя, но нет, это фамилия. Это поставило меня в тупик не на долго и не сразу ввел «фамилию». Дальше заходил на ВК, нажимая на «Забыли пароль», ввел номер, фамилию, и получил страницу, которую

|

|

|

+без проблем можно найти уже через поиск. Вот профиль: Орест Марк

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

+Просмотрев много групп, на которые он подписан, а также бегло глянув на страницу на гитхабе его. Зашёл в подкатегорю work и задачей является узнать где он работает. Приходит идея , что это Microsoft.

|

|

|

+Следующая подкатегория Profession, то есть узнать кем он работает. Решил это задание не сразу, продолжая просматривать задания ниже, и извлекая как можно больше информации со страницы, вводил такие значения как Programmer, Developer, и

|

|

|

+тд. Затем пошел искать парня в других соц. сетях, нашел его Orest Mark. При поиске, в списке профилей или в информации о странице, написано, что он Software Engineer в Microsoft.

|

|

|

+Подкатегория Mail, то есть узнать как с ним можно связаться. Побыв на его странице гитхаб увидел его мыло «oreest1987@gmail.com».

|

|

|

+Закончив с этой категорией, перешёл на следующую, которая уже подразумевала под собой информацию связанную с его жизнью.

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

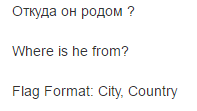

+Вот с этим и следующим заданиями немного пришлось повозиться, так как формально подходило несколько вариантов. На странице к посту прикреплена геометка, которая не подошла. Просмотрев друзей, сразу понятно, что у Марка есть брат, Тенсон

|

|

|

+ Марк, у которого так же есть геометка. Только посмотрев фейсбук, стало ясно откуда он.

|

|

|

+

|

|

|

+«Sinaia, Румыния»

|

|

|

+

|

|

|

+Первая ветка закрыта, задания сданы, +550 баллов буквально за 20 минут. Это дало огромный стимул разбираться дальше, наивно думая, что последующие задания будут такие же легкие. Но посмотрим в итоге, какое досье собрал на парня. Зовут

|

|

|

+его Орест Марк, знаю его страницы в VK, Facebook, Github. Знаю почту, никнейм, номер телефона. Так же то, что он любит, кем работает, где работает, где живет, где родился, кто его родственники и близкие, где они живут. Эта ветка

|

|

|

+заданий является прекрасной иллюстрацией того, как можно найти информацию о многих людях через социальные сети. Собранной информации достаточно, чтобы атаковать его почтовый адрес, попробовать получить доступ к аккаунтам в социальных

|

|

|

+сетях, применить социальную инженерию и узнать любые другие данные.

|

|

|

+

|

|

|

+Источники:

|

|

|

+1.[habr.com](https://habr.com/ru/post/338078/)

|

|

|

+2.[vk.com](https://vk.com/hackit_ukraine)

|

|

|

+

|