|

|

@@ -0,0 +1,29 @@

|

|

|

+# Эволюция DDoS-атак

|

|

|

+## Введение

|

|

|

+ - **Определение DDoS-атаки (Distributed Denial of Service)**: Это атака, направленная на перегрузку сервера, сети или веб-ресурса, с

|

|

|

+ целью сделать их недоступными для пользователей. Используются тысячи или даже миллионы устройств, которые одновременно отправляют запросы на сервер.

|

|

|

+ - **Опасности DDoS-атак**: Основной опасностью является потеря доступа к ресурсам, финансовые потери, ущерб репутации и возможное использование атак для сокрытия других видов злоумышленной активности.

|

|

|

+ - **Рост числа атак**: Статистика показывает, что число DDoS-атак значительно увеличилось в последние годы, а также возросли их

|

|

|

+ масштабы и сложность.

|

|

|

+

|

|

|

+## Ранние DDoS-атаки

|

|

|

+- **Первые атаки (1990-е годы)**: Начало эры DDoS-атак можно отнести к 1990-м годам, когда стали использоваться такие методы как **SYN Flood** и **Ping of Death**.

|

|

|

+-- **SYN Flood**: Атака, при которой злоумышленник посылает множество запросов на установление соединения, не завершая их, что вызывает перегрузку сервера.

|

|

|

+-- **Ping of Death**: Атака, использующая искаженные пакеты ICMP (ping), что могло вызвать сбои в работе операционных систем.

|

|

|

+- **Отсутствие сложных инструментов**: В то время DDoS-атаки проводились вручную, и для этого использовались команды типа `ping` и другие базовые утилиты.

|

|

|

+

|

|

|

+## Эра ботнетов и IoT

|

|

|

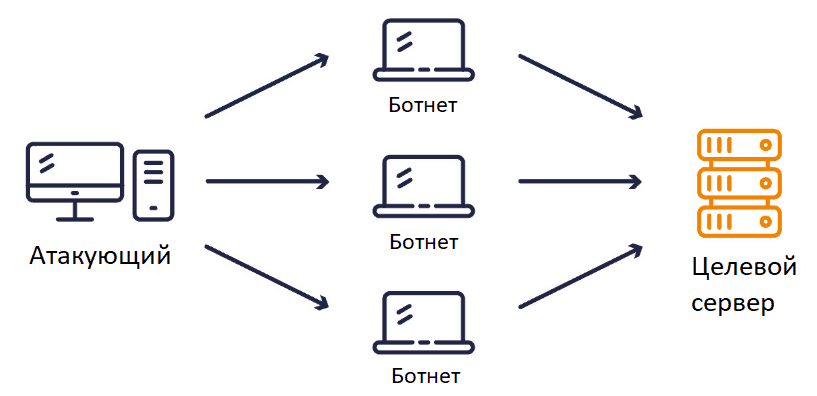

+- **Появление ботнетов**: С развитием интернета и увеличением числа подключенных устройств, злоумышленники стали использовать **ботнеты** — сети зараженных компьютеров, которые контролируются удаленно для проведения атак.

|

|

|

+-- **Mirai и атака на Dyn DNS в 2016 году**: Этот инцидент стал одним из самых крупных в истории, когда ботнет Mirai использовал уязвимости в IoT-устройствах (веб-камеры, маршрутизаторы и другие устройства) для атаки на Dyn DNS. Это привело к значительному сбою в работе многих крупных интернет-ресурсов, таких как Twitter, Netflix и Reddit.

|

|

|

+- **IoT-устройства как цель атак**: Устройства интернета вещей (например, камеры видеонаблюдения, умные телевизоры и даже термостаты) часто обладают уязвимостями, которые позволяют злоумышленникам контролировать их и использовать для проведения DDoS-атак.

|

|

|

+

|

|

|

+## Современные тенденции

|

|

|

+- **Терабитные атаки**: Современные атаки могут достигать гигантских масштабов. Атаки в несколько терабит в секунду становятся все более частыми и могут выводить из строя даже самые мощные серверы.

|

|

|

+- **Новые методы атак**:

|

|

|

+-- **DNS Amplification**: Эта атака использует уязвимости в протоколе DNS для усиления мощности атаки. Злоумышленник отправляет запросы к DNS-серверам, которые отвечают большим объемом данных, направленных на целевой сервер.

|

|

|

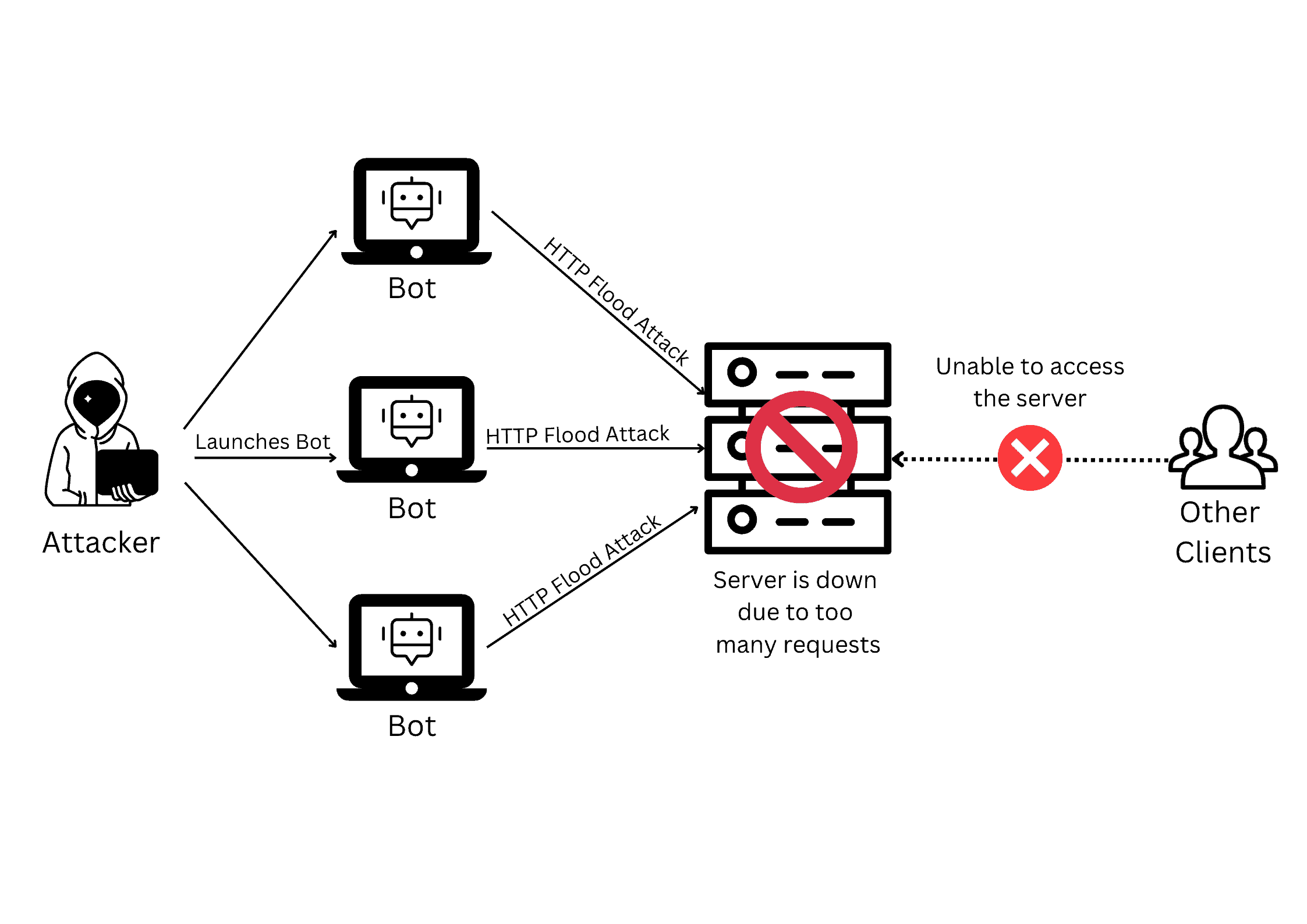

+-- **Атаки на уровне приложений (HTTP Flood)**: Современные атаки не ограничиваются только уровнями сети и транспортного уровня. Атаки на уровне приложений, например HTTP Flood, могут вызывать перегрузку серверов путем отправки большого количества HTTP-запросов, что сложнее для защиты.

|

|

|

+

|

|

|

+- **Искусственный интеллект в DDoS-атаках**: Некоторые группы киберпреступников начали использовать **ИИ** и **машинное обучение** для повышения эффективности атак. Искусственный интеллект позволяет более точно выбирать цели, адаптироваться к мерам защиты и даже подстраиваться под изменения в инфраструктуре атакуемых сервисов.

|

|

|

+

|

|

|

+## Заключение

|

|

|

+Эволюция DDoS-атак от простых техник в 90-х до сложных, многоплатформенных атак с использованием ИИ в настоящее время подчеркивает значительную угрозу для современных интернет-ресурсов. Защита от таких атак требует комплексных мер, включая использование распределенных систем защиты, мониторинг трафика и улучшение безопасности IoT-устройств.

|