18 changed files with 11 additions and 10 deletions

+ 2

- 5

ЭАСвЗИ/2022-23/README.md

|

|||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

+ 1

- 0

ЭАСвЗИ/2022-23/performed.md

|

|||

|

|

||

|

|

||

|

|

||

|

|

||

+ 0

- 0

ЭАСвЗИ/Лекции/1.6.100_Механизмы_и_методы_защиты_информации_в_распределенных_ас_Бешляга/1.jpeg → ЭАСвЗИ/Лекции/1.6.100_Механизмы_и_методы_защиты_информации_в_распределенных_АС/1.jpeg

+ 0

- 0

ЭАСвЗИ/Лекции/1.6.100_Механизмы_и_методы_защиты_информации_в_распределенных_ас_Бешляга/1.jpg → ЭАСвЗИ/Лекции/1.6.100_Механизмы_и_методы_защиты_информации_в_распределенных_АС/1.jpg

+ 0

- 0

ЭАСвЗИ/Лекции/1.6.100_Механизмы_и_методы_защиты_информации_в_распределенных_ас_Бешляга/2.jpg → ЭАСвЗИ/Лекции/1.6.100_Механизмы_и_методы_защиты_информации_в_распределенных_АС/2.jpg

+ 0

- 0

ЭАСвЗИ/Лекции/1.6.100_Механизмы_и_методы_защиты_информации_в_распределенных_ас_Бешляга/2.png → ЭАСвЗИ/Лекции/1.6.100_Механизмы_и_методы_защиты_информации_в_распределенных_АС/2.png

+ 0

- 0

ЭАСвЗИ/Лекции/1.6.100_Механизмы_и_методы_защиты_информации_в_распределенных_ас_Бешляга/Doc.md → ЭАСвЗИ/Лекции/1.6.100_Механизмы_и_методы_защиты_информации_в_распределенных_АС/Doc.md

+ 0

- 0

ЭАСвЗИ/Лекции/1.6.100_Механизмы_и_методы_защиты_информации_в_распределенных_ас_Бешляга/зуров.md → ЭАСвЗИ/Лекции/1.6.100_Механизмы_и_методы_защиты_информации_в_распределенных_АС/zurov.md

+ 0

- 0

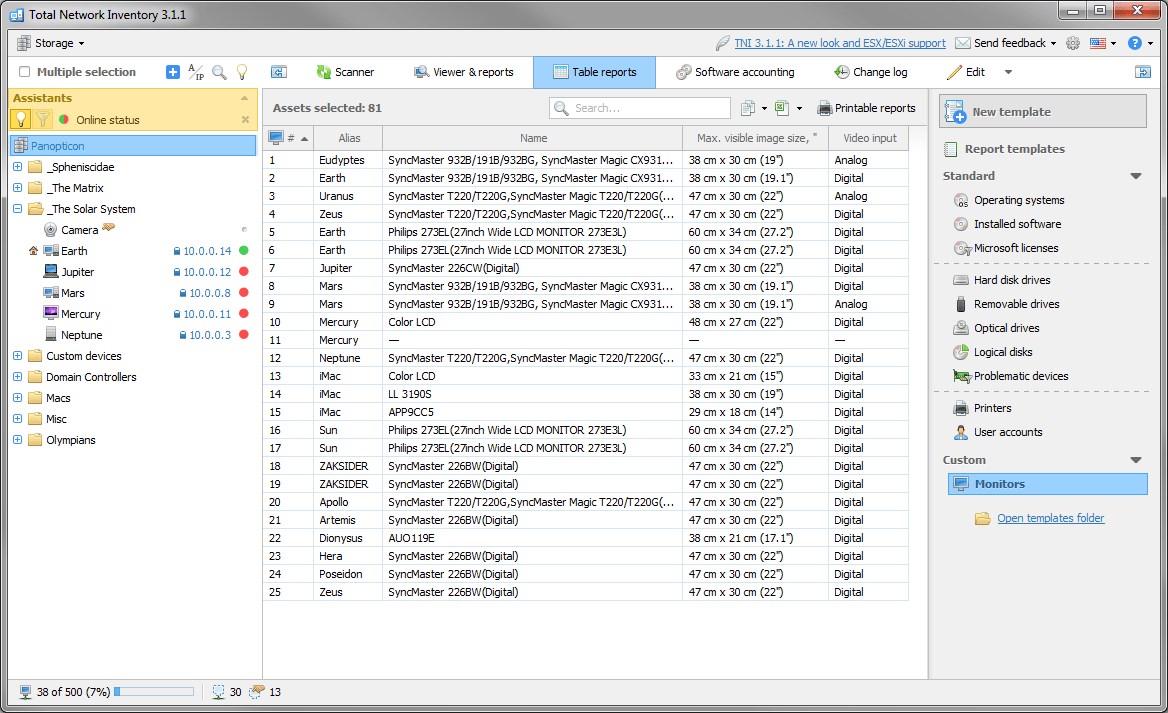

ЭАСвЗИ/Лекции/2_5_650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/1.jpeg → ЭАСвЗИ/Лекции/2.5.650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/1.jpeg

+ 0

- 0

ЭАСвЗИ/Лекции/2_5_650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/2.jpeg → ЭАСвЗИ/Лекции/2.5.650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/2.jpeg

+ 0

- 0

ЭАСвЗИ/Лекции/2_5_650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/3.png → ЭАСвЗИ/Лекции/2.5.650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/3.png

+ 0

- 0

ЭАСвЗИ/Лекции/2_5_650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/4.png → ЭАСвЗИ/Лекции/2.5.650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/4.png

+ 0

- 0

ЭАСвЗИ/Лекции/2_5_650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/5.png → ЭАСвЗИ/Лекции/2.5.650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/5.png

+ 0

- 0

ЭАСвЗИ/Лекции/2_5_650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/6.png → ЭАСвЗИ/Лекции/2.5.650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/6.png

+ 0

- 0

ЭАСвЗИ/Лекции/2_5_650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/7.jpg → ЭАСвЗИ/Лекции/2.5.650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/7.jpg

+ 0

- 0

ЭАСвЗИ/Лекции/2_5_650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/8.png → ЭАСвЗИ/Лекции/2.5.650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/8.png

+ 0

- 0

ЭАСвЗИ/Лекции/2_5_650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/Novy_textovy_dokument_2 (3).md → ЭАСвЗИ/Лекции/2.5.650_Аудит_аппаратной_конфигурации_компьютеров_в_локальной_сети/zurov.md

+ 8

- 5

ЭАСвЗИ/Лекции/README.md

|

|||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||