|

@@ -0,0 +1,81 @@

|

|

|

|

|

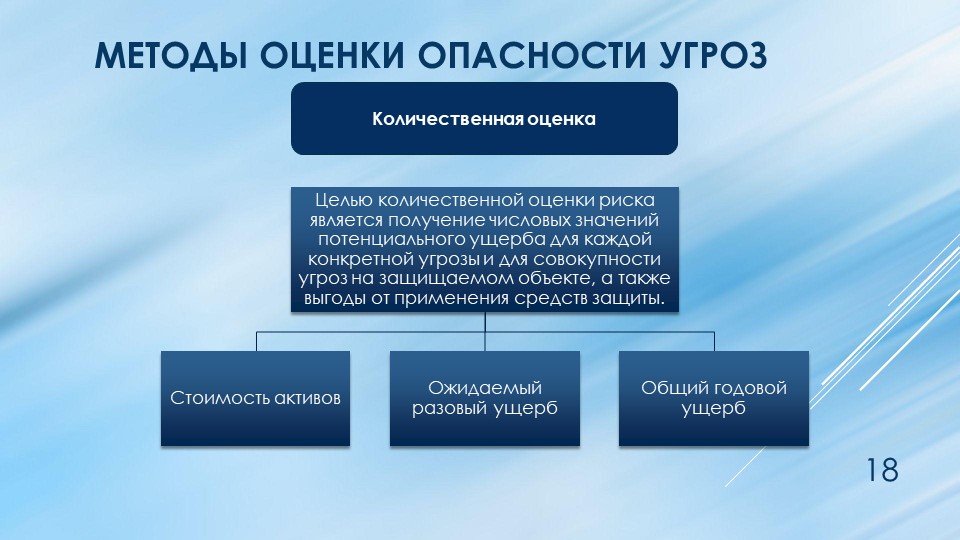

+## Методы оценки опасности угроз

|

|

|

|

|

+

|

|

|

|

|

+Угроза информационной безопасности — это любая подозрительная активность, потенциально направленная на нарушение конфиденциальности, доступности, целостности ключевых информационных

|

|

|

|

|

+ресурсов.

|

|

|

|

|

+

|

|

|

|

|

+Основными задачами, решаемыми в ходе методов оценки угроз безопасности информации, являются:

|

|

|

|

|

+-определение негативных последствий, которые могут наступить от реализации (возникновения) угроз безопасности информации;

|

|

|

|

|

+-инвентаризация систем и сетей и определение возможных объектов воздействия угроз безопасности информации;

|

|

|

|

|

+-определение источников угроз безопасности информации и оценка возможностей нарушителей по реализации угроз безопасности информации;

|

|

|

|

|

+-оценка способов реализации (возникновения) угроз безопасности информации;

|

|

|

|

|

+-оценка возможности реализации (возникновения) угроз безопасности информации и определение актуальности угроз безопасности информации;

|

|

|

|

|

+-оценка сценариев реализации угроз безопасности информации в системах и сетях.

|

|

|

|

|

+

|

|

|

|

|

+

|

|

|

|

|

+

|

|

|

|

|

+Исходными данными для оценки угроз безопасности информации являются:

|

|

|

|

|

+-общий перечень угроз безопасности информации, содержащийся в банке данных угроз безопасности информации ФСТЭК России (bdu.fstec.ru), модели угроз безопасности информации, разрабатываемые

|

|

|

|

|

+ФСТЭК России в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16

|

|

|

|

|

+августа 2004 г. N 1085, а также отраслевые (ведомственные, корпоративные) модели угроз безопасности информации;

|

|

|

|

|

+-описания векторов (шаблоны) компьютерных атак, содержащиеся в базах данных и иных источниках, опубликованных в сети "Интернет" (CAPEC, ATT&CK, OWASP, STIX, WASC и др.);

|

|

|

|

|

+-документация на системы и сети (а именно: техническое задание на создание систем и сетей, частное техническое задание на создание системы защиты, программная (конструкторская) и

|

|

|

|

|

+эксплуатационная (руководства, инструкции) документация, содержащая сведения о назначении и функциях, составе и архитектуре систем и сетей, о группах пользователей и уровне их полномочий

|

|

|

|

|

+и типах доступа, о внешних и внутренних интерфейсах, а также иные документы на системы и сети, разработка которых предусмотрена требованиями по защите информации (обеспечению безопасности)

|

|

|

|

|

+ или национальными стандартами);

|

|

|

|

|

+-договоры, соглашения или иные документы, содержащие условия использования информационно-телекоммуникационной инфраструктуры центра обработки данных или облачной инфраструктуры поставщика

|

|

|

|

|

+услуг (в случае функционирования систем и сетей на базе информационно-телекоммуникационной инфраструктуры центра обработки данных или облачной инфраструктуры);

|

|

|

|

|

+-нормативные правовые акты Российской Федерации, в соответствии с которыми создаются и функционируют системы и сети, содержащие в том числе описание назначения, задач (функций) систем и

|

|

|

|

|

+сетей, состав обрабатываемой информации и ее правовой режим;

|

|

|

|

|

+-технологические, производственные карты или иные документы, содержащие описание управленческих, организационных, производственных и иных основных процессов (бизнес-процессов) в рамках

|

|

|

|

|

+выполнения функций (полномочий) или осуществления видов деятельности обладателя информации, оператора (далее - основные (критические) процессы);

|

|

|

|

|

+-результаты оценки рисков (ущерба), проведенной обладателем информации и (или) оператором.

|

|

|

|

|

+Указанные исходные данные могут уточняться или дополняться с учетом особенностей области деятельности, в которой функционируют системы и сети.

|

|

|

|

|

+

|

|

|

|

|

+Оценка угроз безопасности информации проводится подразделением по защите информации (отдельными специалистами, назначенными ответственными за обеспечение защиты информации (обеспечение

|

|

|

|

|

+безопасности)) обладателя информации или оператора с участием подразделений или специалистов, ответственных за эксплуатацию систем и сетей (ИТ-специалистов, специалистов автоматизированных

|

|

|

|

|

+ систем управления, специалистов связи и др.), основных (профильных) подразделений обладателя информации или оператора. Для оценки угроз безопасности информации по решению обладателя

|

|

|

|

|

+информации или оператора в соответствии с законодательством Российской Федерации могут привлекаться специалисты сторонних организаций.

|

|

|

|

|

+Для оценки угроз безопасности информации рекомендуется привлекать специалистов, обладающих следующими знаниями и умениями:

|

|

|

|

|

+-основ оценки рисков, а также основных рисков от нарушения функционирования систем и сетей и нарушения безопасности обрабатываемой информации (далее – информационные риски);

|

|

|

|

|

+-угроз безопасности информации и способов их реализации (возникновения);

|

|

|

|

|

+-тактик и техник проведения компьютерных атак (реализации угроз безопасности информации);

|

|

|

|

|

+-основных типов компьютерных инцидентов и причин их возникновения;

|

|

|

|

|

+-основных уязвимостей систем и сетей;

|

|

|

|

|

+-нормативных правовых актов по созданию и функционированию систем и сетей, защите информации (обеспечению безопасности) в них, основных (критических) процессов (бизнес-процессов)

|

|

|

|

|

+обладателя информации и (или) оператора;

|

|

|

|

|

+-оценивать информационные риски;

|

|

|

|

|

+-классифицировать и оценивать угрозы безопасности информации;

|

|

|

|

|

+-определять сценарии (тактики, техники) реализации угроз безопасности информации;

|

|

|

|

|

+-определять источники и причины возникновения компьютерных инцидентов;

|

|

|

|

|

+-проводить инвентаризацию систем и сетей, анализ уязвимостей, тестирование на проникновение систем и сетей с использованием соответствующих автоматизированных средств;

|

|

|

|

|

+-оценку уровня защищенности (аудит) систем и сетей и содержащейся в них информации.

|

|

|

|

|

+

|

|

|

|

|

+

|

|

|

|

|

+

|

|

|

|

|

+Результаты оценки угроз безопасности информации отражаются в модели угроз, которая представляет собой описание систем и сетей и актуальных угроз безопасности информации. Рекомендуемая

|

|

|

|

|

+структура модели угроз безопасности информации приведена в приложении 3 к настоящей Методике.

|

|

|

|

|

+По решению обладателя информации или оператора модель угроз безопасности информации разрабатывается как для отдельной системы или сети, так и для совокупности взаимодействующих систем и

|

|

|

|

|

+сетей оператора. При разработке модели угроз безопасности информации для отдельной системы и сети, она должна содержать описание угроз безопасности информации, актуальных для

|

|

|

|

|

+информационно-телекоммуникационной инфраструктуры, на базе которой эта система или сеть функционирует, а также угроз безопасности информации, связанных с интерфейсами взаимодействия со

|

|

|

|

|

+смежными (взаимодействующими) системами и сетями.

|

|

|

|

|

+Допускается разработка одной модели угроз безопасности информации для нескольких однотипных создаваемых систем и сетей обладателя информации или оператора.

|

|

|

|

|

+Модель угроз безопасности информации должна поддерживаться в актуальном состоянии в процессе функционирования систем и сетей.

|

|

|

|

|

+

|

|

|

|

|

+Изменение модели угроз безопасности информации осуществляется в случаях:

|

|

|

|

|

+-изменения требований нормативных правовых актов Российской Федерации, методических документов ФСТЭК России, регламентирующих вопросы оценки угроз безопасности информации;

|

|

|

|

|

+-изменений архитектуры и условий функционирования систем и сетей, режима обработки информации, правового режима информации, влияющих на угрозы безопасности информации;

|

|

|

|

|

+-выявления, в том числе по результатам контроля уровня защищенности систем и сетей и содержащейся в них информации (анализа уязвимостей, тестирований на проникновение, аудита), новых угроз

|

|

|

|

|

+ безопасности информации или новых сценариев реализации существующих угроз;

|

|

|

|

|

+-включения в банк данных угроз безопасности информации ФСТЭК России сведений о новых угрозах безопасности информации, сценариях (тактиках, техниках) их реализации.

|

|

|

|

|

+

|

|

|

|

|

+Оценка угроз безопасности информации включает следующие этапы:

|

|

|

|

|

+1) определение негативных последствий, которые могут наступить от реализации (возникновения) угроз безопасности информации;

|

|

|

|

|

+2) определение возможных объектов воздействия угроз безопасности информации;

|

|

|

|

|

+3) оценку возможности реализации (возникновения) угроз безопасности информации и определение их актуальности.

|

|

|

|

|

+

|

|

|

|

|

+

|

|

|

|

|

+

|

|

|

|

|

+Источники:

|

|

|

|

|

+1.[fstec.ru](https://fstec.ru/component/attachments/download/2919)

|

|

|

|

|

+2.[www.ec-rs.ru](https://www.ec-rs.ru/blog/informacionnaja-bezopasnost/analiz-i-otsenka-informatsionnoy-bezopasnosti/)

|

|

|

|

|

+3.[itsec2012.ru](https://itsec2012.ru/metodika-ocenki-ugroz-bezopasnosti-informacii-utverzhdena-fstek-rossii-5-fevralya-2021-g-1)

|