|

|

@@ -0,0 +1,34 @@

|

|

|

+# Кража паролей с помощью тепловизора

|

|

|

+Использование тепловизора для кражи паролей исследовано достаточно подробно. Одна из первых работ по этой теме — американская публикация 2011 года, в которой оценивалась (положительно) возможность кражи ПИН-кодов с цифровой клавиатуры банкомата.

|

|

|

+#### Пример кражи пин-кода с цифровой клавиатуры банкомата

|

|

|

+Работает это так. Берем обычную клавиатуру банкомата:

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

+Вы подходите к банкомату, вставляете карту, набираете ПИН-код на клавиатуре, забираете деньги, отходите. Атакующий подходит к банкомату следом за вами и делает снимок с помощью тепловизора:

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

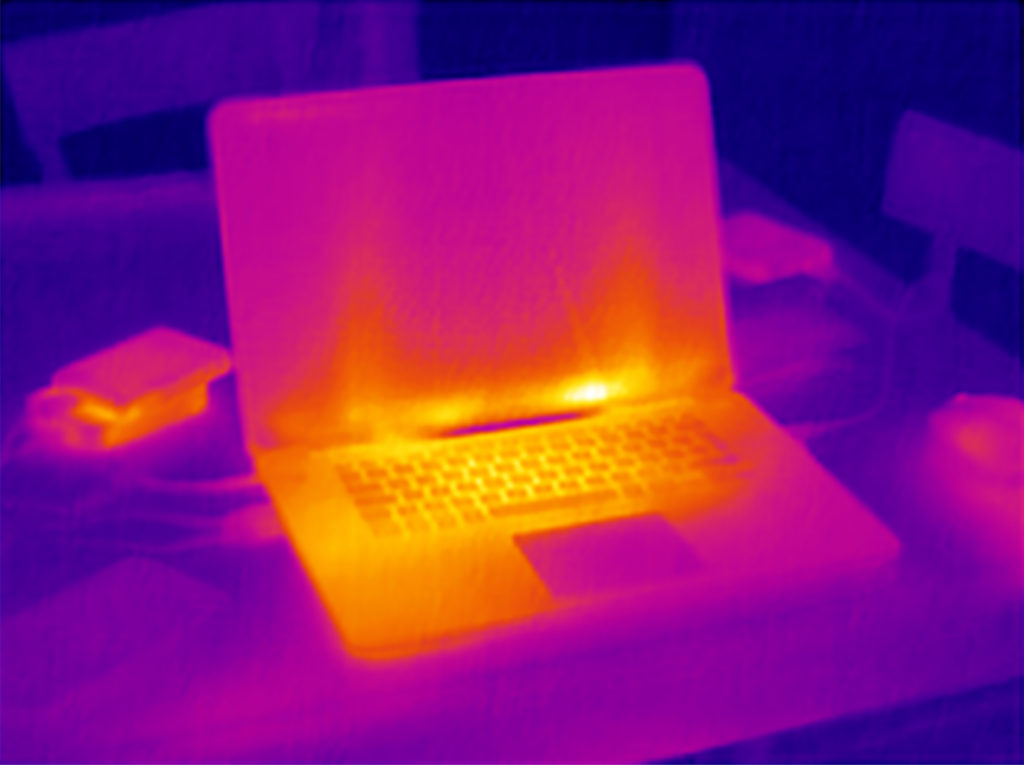

+Если такой снимок сделать в течение 30 секунд после ввода секретного кода, с вероятностью 50% можно будет выяснить, какие цифры были нажаты. Тепловизор создает изображение, в котором наиболее яркие зоны соответствуют высокой температуре, самые темные участки — низкой. Это незаменимая штука для проверки окон и стен перед отопительным сезоном — очень легко определить трещину, из которой дует. Но и такое необычное применение этого прибора, как кража ПИН-кодов, тоже теоретически возможно, хотя мы напоминаем, что речь все же идет об исследовательской работе, а не об опыте реальных атак.

|

|

|

+Главное: сейчас тепловизоры значительно подешевели, и вместо десятков тысяч долларов уже довольно давно стоят пару сотен. Конечно, приборы могут варьироваться по уровню чувствительности, возможности различать небольшие перепады температуры.

|

|

|

+

|

|

|

+В новой публикации эта достаточно экзотическая атака по сторонним каналам выводится на новый уровень — с применением технологий машинного обучения.

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

+Британские ученые решили не ограничиваться четырехзначными ПИН-кодами и исследовали возможность восстановления по тепловым отпечаткам полноценных паролей, вводимых на компьютерной клавиатуре, длиной до 16 символов. Максимальную эффективность метод показывает на коротких паролях в шесть символов. Вряд ли такой метод атаки будет сколько-нибудь активно применяться, но авторы работы справедливо отмечают, что тепловизоры в последнее время значительно подешевели. А предыдущие работы отмечают возможность реконструкции пароля даже вручную, без применения механизмов обработки.

|

|

|

+

|

|

|

+### Процесс исследования

|

|

|

+В ходе исследования оценивались не только пароли разной длины. Просчитан был сценарий, в котором предполагаемый шпион не сразу сможет подойти к клавиатуре с потайным тепловизором. Задержка между вводом пароля и съемкой тепловых отпечатков составляла 20, 30 и 60 секунд. Метод анализа таких снимков исследователи назвали ThermoSecure. Он предполагает использование алгоритма машинного обучения, и, в отличие от предыдущих подобных исследований, на выходе получается не только набор нажатых клавиш в произвольном порядке. Делается также несколько предположений о том, каким мог быть настоящий пароль, на основе разницы между температурой отдельных клавиш. Чем меньше температура кнопки, тем раньше она была нажата.

|

|

|

+

|

|

|

+### Эффективность метода

|

|

|

+Очевидно, что процессу идентификации предшествовала тренировка алгоритма, позволяющая определять расположение кнопок на клавиатуре и соответствие определенным символам — все на основе единственного теплового снимка. Для обучения применяли базу из 1500 снимков с использованием тепловизора, которая была выложена в открытый доступ. Максимальную эффективность метод показал при использовании коротких паролей со снятием «отпечатков» через 20 секунд после ввода — правильный пароль угадывался во всех случаях. Эффективность падает как при увеличении задержки между вводом пароля и тепловой съемкой, так и при увеличении длины пароля. Средняя эффективность (рассчитанная для всех снимков, сделанных с задержкой от 20 до 60 секунд) составила 92% для шестизначного пароля, 80% для восьмизначного, 71% и 55% соответственно для паролей длиной 12 и 16 символов.

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

+### Противодействие к этому методу

|

|

|

+В качестве методов противодействия подобной атаке исследователи предлагают подогрев клавиатуры. Звучит странно, но на самом деле вполне распространенная подсветка клавиш с помощью светодиодов вносит достаточно помех, чтобы сделать кражу пароля крайне затруднительной. В свете данного исследования можно по-новому взглянуть на альтернативные методы аутентификации — по отпечатку пальца или по лицу. У них также существуют уязвимые места, но они точно снижают вероятность кражи пароля, если он в принципе не вводится. Помимо этого, в исследовании содержится два достаточно неожиданных вывода. Эффективность теплосъемки зависит от типа пластмассы, из которой сделаны кнопки. Пластик типа ABS нагревается лучше, чем PBT. С последним реконструировать пароль становится сложнее. Надежность подглядывания также зависит от метода печати: если вы набираете пароль одним пальцем, реконструировать его проще по сравнению с теми, кто вводит пароль быстро, используя обе руки.

|

|

|

+

|

|

|

+## Литература

|

|

|

+https://habr.com/ru/company/kaspersky/blog/695164/

|

|

|

+https://www.kaspersky.ru/blog/thermal-imaging-attacks/34213/

|