|

|

@@ -0,0 +1,61 @@

|

|

|

+#Организационные, правовые, программно-аппаратные, криптографические, технические меры защиты информации в автоматизированных системах

|

|

|

+

|

|

|

+

|

|

|

+##Организационные

|

|

|

+

|

|

|

+Организационные (административные) меры защиты - это меры организационного характера, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности.

|

|

|

+Они включают:

|

|

|

+* мероприятия, осуществляемые при проектировании, строительстве и оборудовании;

|

|

|

+* вычислительных центров и других объектов систем обработки данных;

|

|

|

+* мероприятия по разработке правил доступа пользователей к ресурсам системы (разработка политики безопасности);

|

|

|

+* мероприятия, осуществляемые при подборе и подготовке персонала системы;

|

|

|

+* организацию охраныи надежного пропускного режима;

|

|

|

+* организацию учета, хранения, использования и уничтожения документов и носителей с информацией;

|

|

|

+* распределение реквизитов разграничения доступа (паролей, ключей шифрования и т.п.);

|

|

|

+* организацию явного и скрытого контроля за работой пользователей; мероприятия, осуществляемые при проектировании, разработке, ремонте и модификациях оборудования и программного обеспечения и т.п.

|

|

|

+

|

|

|

+##Правовые

|

|

|

+

|

|

|

+К правовым мерам защиты относятся действующие в стране законы, указы и нормативные акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе ее обработки и использования, а также устанавливающие ответственность за нарушения этих правил, препятствуя тем самым неправомерному использованию информации и являющиеся сдерживающим фактором для потенциальных нарушителей. Правовые меры защиты носят в основном упреждающий, профилактический характер и требуют постоянной разъяснительной работы с пользователями и обслуживающим персоналом системы.

|

|

|

+

|

|

|

+##Аппаратно-программные

|

|

|

+

|

|

|

+Эта группа методов зависит от общей политики компании и действий IТ-подразделений. Программные методы призваны обеспечить защиту информации при ее обработке в АИС и при передаче по каналам связи. Аппаратные обеспечивают применение точных контрольно-технических средств, дублирующих функции программных методов (например, шифрование на высоком уровне невозможно обеспечить только программными средствами) и способных обнаружить ошибки, недоступные для выявления программными средствами.

|

|

|

+

|

|

|

+#Задачи аппаратно-программных методов по обеспечению сохранности и достоверности информации делятся на группы:

|

|

|

+

|

|

|

+1. Дублирование и резервирование информации на трех уровнях, создание удаленных баз данных. Оперативное резервирование – создание копий файлов в режиме реального времени. Восстановительное, когда копии файлов создаются в целях их восстановления, если утеря произошла из-за сбоя. Долгосрочное, при котором системные сведения сохраняются в большом объеме, включая копии всех системных файлов, и хранятся длительное время как в целях восстановления, так и в целях аудита.

|

|

|

+2. Блокировка злонамеренных или ошибочных операций, создаваемых действиями пользователей или внешних злоумышленников, вредоносными программами.

|

|

|

+3. Защита от вредоносных программ. Это вирусы, черви, троянские кони и логические бомбы. В борьбе с ними используются сканирование, выявление изменения элементов файлов, аудит, антивирусные программы.

|

|

|

+4. Защита от внешних проникновений и несанкционированного доступа к информации. Здесь используются сетевые экраны, средства обнаружения атак.

|

|

|

+5. Шифрование информации при помощи средств криптографической защиты.

|

|

|

+6. Аутентификация пользователей, использование средств контроля доступа.

|

|

|

+

|

|

|

+Доступ может быть ограничен или разграничен программными средствами.

|

|

|

+

|

|

|

+Перечисленные способы программной защиты информации в автоматизированных информационных системах не являются исчерпывающими. Помимо них широко применяются такие комплексные решения, как DLP- и SIEM-системы.

|

|

|

+

|

|

|

+##Криптографические

|

|

|

+

|

|

|

+Системы допуска работают для внутренних пользователей, но если в систему происходит внешнее проникновение или данные передаются по внешним каналам связи, единственным эффективным способом защиты информации в автоматизированных информационных системах становится шифрование.При шифровании информация видоизменяется, и вернуть ей первоначальную форму можно только при помощи ключа. Средства криптографической защиты сертифицируются ФСБ РФ и могут носить только программный и программно-аппаратный характер, когда информация зашифровывается и расшифровывается при помощи аппаратных средств.

|

|

|

+

|

|

|

+Шифроваться могут файлы, папки, диски, передаваемые данные. Недорогим, но эффективным способом защиты данных является архивирование с паролем. Использование при передаче данных VPN-протокола также поможет сохранить информацию, циркулирующую внутри сети предприятия.

|

|

|

+

|

|

|

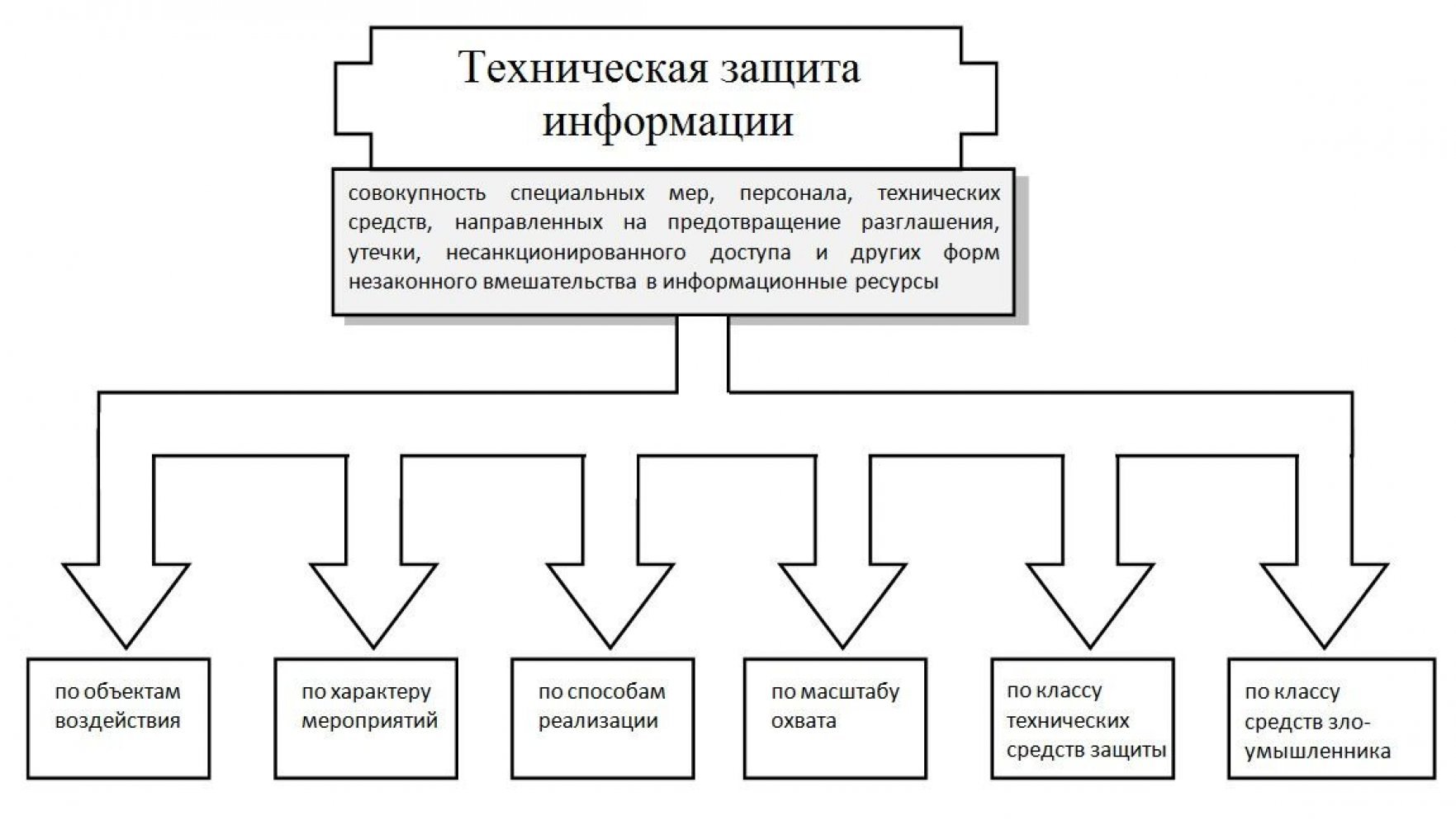

+##Технические

|

|

|

+

|

|

|

+

|

|

|

+С помощью технических средств защиты информации решаются следующие задачи:

|

|

|

+

|

|

|

+1.Создание физических (механических) препятствий на пути проникновения к носителям информации (решетки, сейфы, бронированные двери и стекла, замки и др.).

|

|

|

+2.Выявление попыток проникновения на объект охраны, к местам сосредоточения носителей защищаемой информации (средства охранной сигнализации).

|

|

|

+3.Предупреждение о возникновении чрезвычайных ситуаций (пожар, наводнение и т.п.) и их ликвидация (пожарная сигнализация, средства пожаротушения, средства оповещения и т.п.).

|

|

|

+4.Поддержание связи с различными организациями, подразделениями, помещениями и другими объектами охраны (радио- и проводные средства связи, сигнальные устройства и т.п.).

|

|

|

+5.Нейтрализация, поглощение или отражение излучения используемых радио-технических устройств (экраны, защитные фильтры, разделительные устройства в сетях электроснабжения, средства электромагнитного зашумления и т.п.).

|

|

|

+6.Введение технических разведок в заблуждение (дезинформация) относительно истинного содержания защищаемой информации.

|

|

|

+7.Комплексная проверка режимных помещений, использующихся каналов связи и средств обработки информации на соответствие требованиям безопасности информации, профилактические мероприятия по защите использующейся там информации (средства акустического зашумления помещений, "прожигатели" телефонных подслушивающих устройств, индикаторы электромагнитных излучений, программно-аппаратные средства контроля радиоэфира и т.п.).

|

|

|

+8.Комплексная защита информации в автоматизированных системах обработки данных с помощью фильтров, электронных замков и ключей, систем разграничения доступа к защищаемой информации в целях предотвращения ее несанкционированного копирования, искажения или изменения.

|

|

|

+

|

|

|

+Источники:

|

|

|

+1.https://itsec2012.ru

|

|

|

+2.https://www.smart-soft.ru

|

|

|

+3.https://searchinform.ru

|