Яковлев.md 16 KB

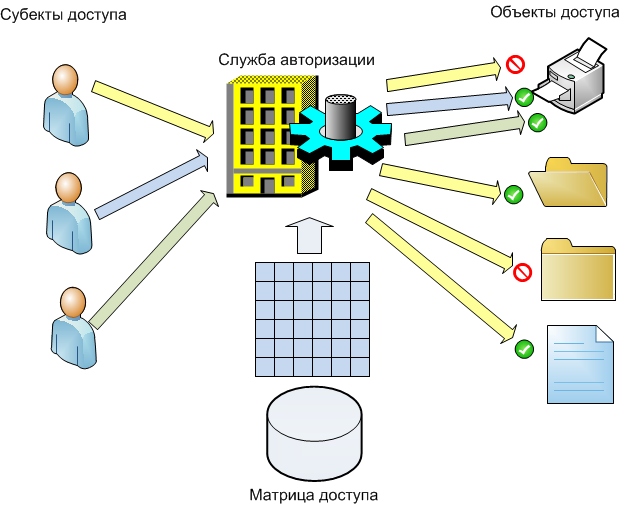

Управление доступом субъектов доступа к объектам доступа.

Мaтрица доступа (Access Control Matrix) - это абстрактная структура данных, используемая в информационной безопасности для представления и управления правами доступа субъектов (пользователей, процессов, ролей) к объектам (ресурсам, файлам, данным) в информационной системе.

Это двумерная таблица, где один столбец содержит список субъектов, а другой - список объектов. В каждой ячейке этой таблицы учитываются разрешения, предоставленные субъектам для соответствующих объектов. Эти разрешения могут варьироваться в зависимости от контекста.

Примеры субъектов:

пользователь

программа выполняющаяся под именем пользователя

Примеры объектов:

файлы

каталоги

внешние накопители (CD,DVD,USB и т.д.)

принтер

сетевой адаптер

Матрица доступа играет ключевую роль при анализе, проверке и управлении безопасностью информационных систем, поскольку она позволяет наглядно представить, какие пользователи могут выполнять какие действия с данными и ресурсами. Важно отметить, что для обеспечения безопасности, изменения и обновления в этой матрице должны подвергаться строгому контролю и ограничениям в отношении привилегий.

Ключевые понятия:

Субъект доступа (Subject): Сущность, которая стремится получить доступ к объекту. Сюда входят пользователи, приложения, сервисы и другие сущности.

Объект доступа (Object): Ресурс или информация, к которым субъекты стремятся получить доступ. Включает файлы, базы данных, документы и другие данные.

Управление доступом (Access Control): Процесс контроля и регулирования, определяющий, кто и как может получать доступ к объектам в информационной системе.

Основные принципы управления доступом:

Принцип минимизации прав доступа (Principle of Least Privilege, POLP): Суть: Предоставляйте субъектам лишь те права доступа, которые необходимы для их текущих задач. Это снижает риск избыточных привилегий и поддерживает безопасность системы.

Принцип разделения обязанностей (Separation of Duties, SoD): Как это работает: Критические функции и привилегии распределяются между разными субъектами, предотвращая возможные злоупотребления. Этот принцип способствует укреплению безопасности путем изоляции ключевых обязанностей.

Принцип наименьших привилегий (Principle of Least Privilege, POLP): Основа: Субъекты должны обладать лишь минимально необходимыми правами доступа к объектам. Это уменьшает риски несанкционированного доступа и снижает потенциальные угрозы, обеспечивая минимальный необходимый уровень привилегий.

Аутентификация и авторизация

Аутентификация: Это процесс проверки подлинности субъекта, обычно через пароли, биометрию или другие методы.

Авторизация: Это определение прав доступа субъекта после успешной аутентификации. Например, определение, может ли пользователь просматривать, редактировать или удалять определенный файл.

Модель RBAC (Role-Based Access Control) Модель RBAC основана на назначении ролей субъектам, а не непосредственно прав. Каждая роль имеет определенные права доступа к объектам, и субъекты получают доступ на основе своей роли.

Модель ABAC (Attribute-Based Access Control) Модель ABAC определяет права доступа субъекта на основе атрибутов субъекта, объекта и окружения. Это более гибкий способ управления доступом, так как он учитывает множество факторов.

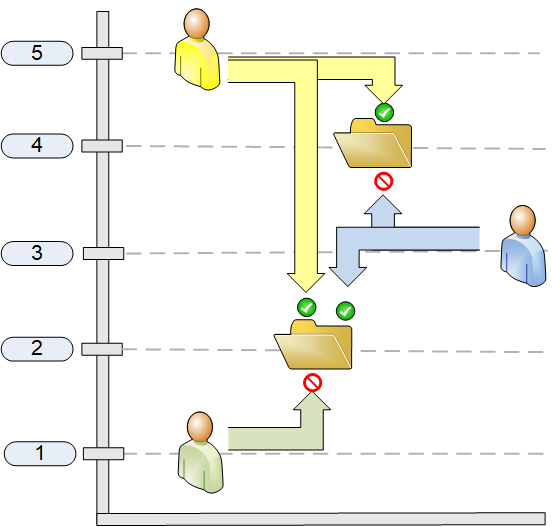

Мандатная модель

В этой модели доступ основывается на классификации субъектов и объектов, и устанавливаются правила, согласно которым субъекты могут получать доступ к объектам.

Достоинства:

- простата построения общей схемы доступа

- простата администрирования

Недостатки:

- проблема разграничения пользователей одного уровня

- пользователь не может назначать доступ к объекту

Мандатная модель не реализована в Windows, но можно поставить дополнительные средства защиты (например: Secret Net, Аккорд и т.д.).

Ролевая модель

В этой модели субъектам присваиваются роли, а роли имеют определенные права доступа. Это упрощает управление доступом в больших организациях.

Развитие политики избирательного управления доступом, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли.

В модели присутствуют:

пользователи

роли

объекты

Рассмотрим модель на примере MOODLE.

Роли в MOODLE:

Manager - манеджеры может создавать и изменять курсы.

Создатели курса - могут создать курс и преподавать в нем.

Преподаватель - могут делать все в курсе (но не могут создать курс).

Non-editing teacher - (ассистент) могут преподавать, но не могут изменять.

Студент - могут обучатся на курсе (записанный на курс).

Guest - пользователи без авторизации.

Authenticated user - пользователи прошедшие аутентификацию (не записанный на курс).

Роли могут быть глобальными или локальными.

Типы контекста, где роли могут быть назначены:

Manager - Система, Категория, Курс.

Создатели курса - Система, Категория.

Преподаватель - Курс, Модуль элемента курса.

Non-editing teacher - Курс, Модуль элемента курса.

Студент - Курс, Модуль элемента курса..

Guest - нигде.

Authenticated user - нигде.

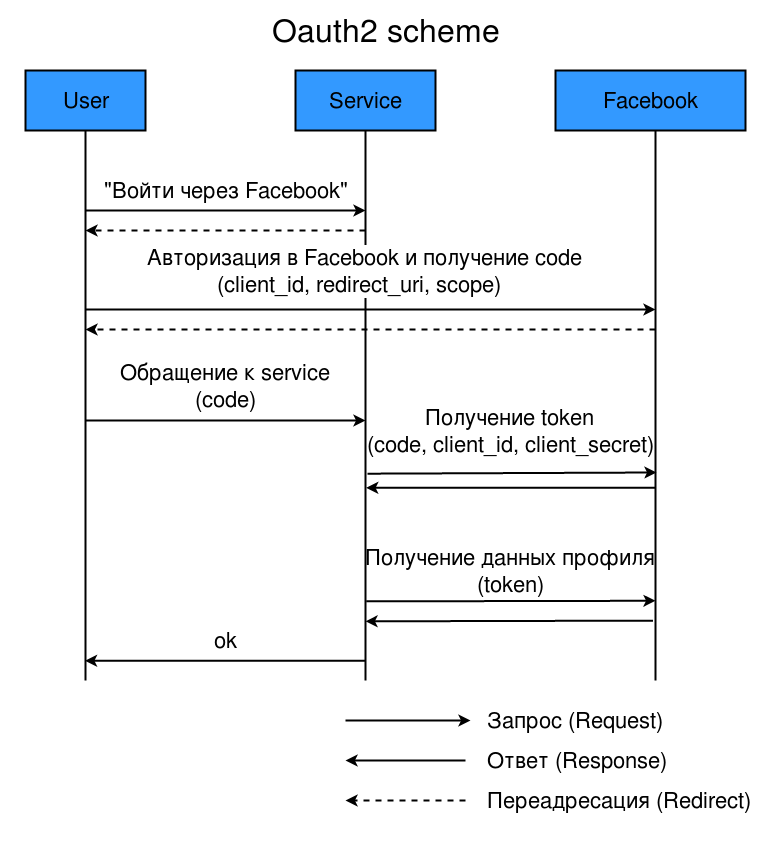

Протокол OAuth

OAuth - это открытый стандарт для авторизации, который позволяет субъектам предоставлять временный доступ к своим ресурсам другим субъектам без предоставления паролей.

Всего есть 4 роли:

- Владелец ресурса

- Клиент

- Сервер ресурсов

- Авторизационный сервер

Владелец ресурса

Ресурсом являются данные, например ФИО, фотография, ваши сообщения в соц сетях, и прочее. Владелец ресурса это пользователь. При межсерверном общении владельцем ресурса может быть один из серверов.

Сервер ресурсов

На сервере ресурсов лежат ваши данные. В случае с примером выше ваши контакты Gmail это ресурс, а лежат они на серверах Gmail.

Клиент

Клиент это сервис, которому требуется доступ к вашим ресурсам. Например, Facebook требуется доступ к контактам Gmail.

Авторизационный сервер

В данном примере он принадлежит Google, так как он хранит ваши данные.

Аудит и мониторинг доступа

Аудит и мониторинг доступа – важная составляющая обеспечения информационной безопасности. Эти процессы позволяют следить за действиями пользователей и систем в системе информационной безопасности и обеспечивать надежную защиту.

Следящие системы (трекинг): Эти системы фиксируют различные события и действия, происходящие в информационной системе. Это включает в себя запись попыток доступа, изменений файлов, сетевой активности и многие другие аспекты. Важно, чтобы следящие системы работали непрерывно и могли предоставлять информацию для последующего анализа.

Аудит доступа: Этот процесс направлен на анализ и регистрацию попыток доступа к объектам системы. В результате аудита можно определить, кто, когда и как пытался получить доступ к данным, приложениям или ресурсам. Это важно для выявления несанкционированных действий и следствия инцидентов.

Обнаружение аномалий: Важной задачей аудита и мониторинга доступа является обнаружение аномалий. Это могут быть необычные попытки доступа, подозрительные изменения в правах доступа или другие нестандартные события. Автоматическое обнаружение таких аномалий помогает оперативно реагировать на потенциальные угрозы.

Обеспечение надежной безопасности: Аудит и мониторинг доступа содействуют созданию надежной системы безопасности. Они позволяют идентифицировать слабые места в системе и принимать меры по их устранению. Также они обеспечивают возможность анализа инцидентов и улучшения политики безопасности.

Аудит и мониторинг доступа являются неотъемлемой частью стратегии обеспечения информационной безопасности и позволяют предотвращать, выявлять и реагировать на угрозы, обеспечивая целостность, конфиденциальность и доступность данных и ресурсов.

Процесс управления доступом

Управление доступом - это непрерывный процесс, включающий в себя планирование, реализацию, мониторинг и улучшение системы контроля доступа.

Процесс управления доступом - это фундаментальная составляющая информационной и физической безопасности, обеспечивающая защиту ресурсов и данных от несанкционированного доступа и угроз.

Вывод:

Эффективное управление доступом к объектам является неотъемлемой частью обеспечения безопасности информационных систем, гарантируя конфиденциальность, целостность и доступность данных. Применение принципов POLP, тщательной аутентификации, моделей RBAC и ABAC, а также системы аудита и мониторинга содействует созданию надежной структуры управления доступом. Эффективная реализация этих принципов помогает предотвратить утечки данных и снизить риски для организации. Путем строгого следования принципам минимизации прав доступа и разделения обязанностей можно сформировать более безопасное окружение для информации и ресурсов.

Литература:

Вопросы:

1.Дать определение матрице.

2.Что собой представляет матрица?

3.Что позволяет делать аудит?

4.Какой стандарт позволяет субъектам предоставить временный доступ к ресурсам?

5.В чем отличия моделей ABAC и RBAC?