доклад.md 4.3 KB

# Избирательное разграничение доступа к устройствам

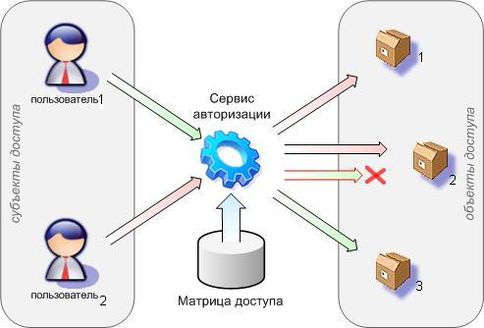

- Избирательное разграничение доступа к устройствам (дискреционное управление доступом) предполагает формирование двумерной матрицы. По строкам в ней содержатся идентификаторы зарегистрированных пользователей, а по столбцам — идентификаторы защищаемых элементов данных. Элементы матрицы содержат информацию об уровне полномочий соответствующего пользователя относительно соответствующего элемента

Избирательное разграничение доступа к устройствам относится к дискреционной модели разграничения доступа.

Особенности дискреционного управления доступом:

- Для любого объекта существует владелец. Именно он устанавливает права доступа к объекту.

- Владелец может произвольно ограничивать доступ субъектов к данному объекту.

- Для каждой тройки субъект—объект—метод возможность доступа определена однозначно.

- Существует хотя бы один привилегированный пользователь (администратор), имеющий возможность обратиться к любому объекту по любому методу доступа.

Для формирования матрицы доступа администратор должен:

- Составить список контролируемых устройств.

- Для каждого контролируемого устройства задать права доступа пользователей и групп.

Возможны несколько подходов к построению дискреционного управления доступом:

- Каждый объект системы имеет привязанного к нему субъекта, называемого владельцем. Именно владелец устанавливает права доступа к объекту.

- Система имеет одного выделенного субъекта — суперпользователя, который имеет право устанавливать права владения для всех остальных субъектов системы.

- Субъект с определённым правом доступа может передать это право любому другому субъекту Возможны и смешанные варианты построения, когда одновременно в системе присутствуют как владельцы, устанавливающие права доступа к своим объектам, так и суперпользователь, имеющий возможность изменения прав для любого объекта и/или изменения его владельца. Именно такой смешанный вариант реализован в большинстве операционных систем, например Unix или Windows NT.

Избирательное управление доступом является основной реализацией разграничительной политики доступа к ресурсам при обработке конфиденциальных сведений, согласно требованиям к системе защиты информации.

Источники: 1) https://e-learning.kstu.ru/mod/book/view.php?id=2268&chapterid=1416 2) https://spravochnick.ru/informacionnaya_bezopasnost/sposoby_i_sredstva_narusheniya_konfidencialnosti_informacii/metody_razgranicheniya_dostupa/