|

|

@@ -10,7 +10,7 @@

|

|

|

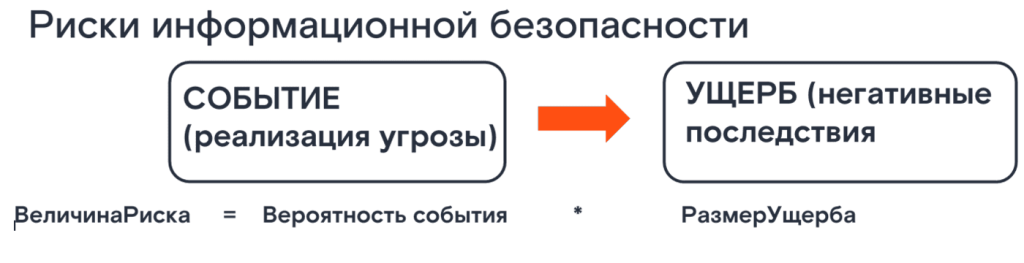

* **Вероятность** реализации угрозы.

|

|

|

* **Размер потенциального ущерба** для бизнеса.

|

|

|

|

|

|

-

|

|

|

+

|

|

|

|

|

|

Важно понимать, что риски всегда конкретны и неразрывно связаны с потенциальным ущербом. Интеграция процесса оценки рисков в существующие бизнес-процессы организации (например, в жизненный цикл разработки ПО или закупки нового оборудования) помогает избежать многих проблем на этапе эксплуатации.

|

|

|

|

|

|

@@ -31,7 +31,7 @@

|

|

|

3. **Оценка возможности реализации угроз** через выявленные уязвимости.

|

|

|

|

|

|

|

|

|

-

|

|

|

+

|

|

|

|

|

|

|

|

|

## 3. Ключевые компоненты модели угроз

|

|

|

@@ -60,7 +60,7 @@

|

|

|

* **Внешние:** Хакеры, конкуренты, киберпреступники.

|

|

|

* **Сговор внутренних и внешних нарушителей:** Наиболее опасный сценарий, значительно увеличивающий возможности атаки.

|

|

|

|

|

|

-

|

|

|

+

|

|

|

|

|

|

|

|

|

**Способы реализации угроз:** использование вредоносного ПО, эксплуатация уязвимостей, социальная инженерия, установка аппаратных или программных закладок.

|

|

|

@@ -78,37 +78,4 @@

|

|

|

|

|

|

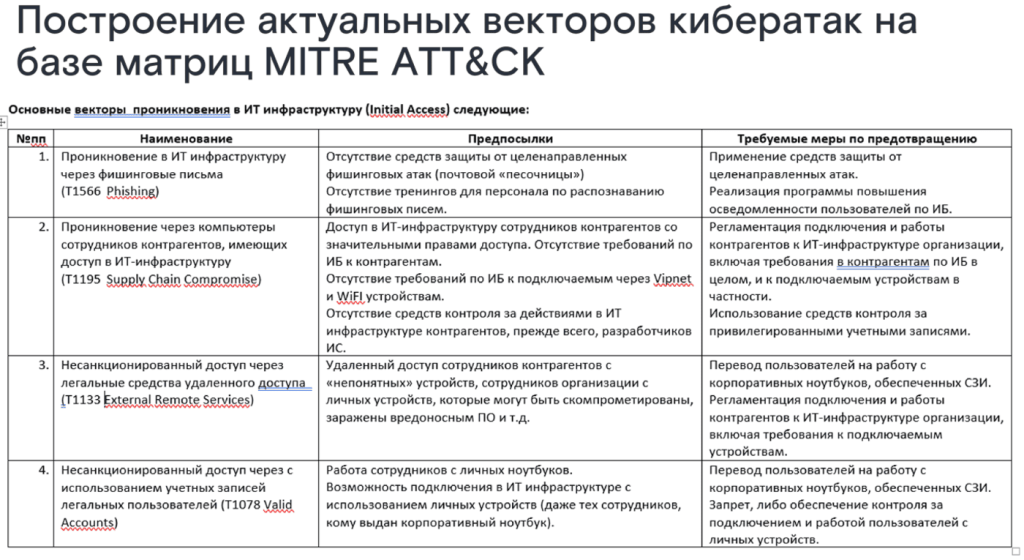

Построение модели угроз — это не разовое мероприятие, а непрерывный итеративный процесс. Он требует глубокого понимания бизнес-процессов, ИТ-инфраструктуры и ландшафта угроз. Использование структурированных методик (таких как методика ФСТЭК) и современных инструментов (таких как матрица MITRE ATT&CK) позволяет перейти от реактивной защиты к проактивной, выстраивая систему информационной безопасности, которая реально снижает бизнес-риски и защищает от наиболее вероятных и разрушительных атак.

|

|

|

|

|

|

-

|

|

|

-

|

|

|

-## Вопросы и ответы

|

|

|

-

|

|

|

-### 1. Как строится защита информационной безопасности при выходе за периметр (удаленная работа)?

|

|

|

-

|

|

|

-Существует три основных варианта стратегии:

|

|

|

-* **Включение устройства в защищенный контур:** Полное доверие к устройству сотрудника, его проверка и включение в внутреннюю сеть.

|

|

|

-* **Создание защищенной рабочей области:** Предоставление доступа к ресурсам только через защищенные виртуальные среды или удаленные рабочие столы (VDI).

|

|

|

-* **Проверка устройства и предоставление ограниченного доступа:** Промежуточный вариант. Устройство проверяется на соответствие политикам безопасности (наличие антивируса, обновлений), после чего ему предоставляется доступ только к определенным, не самым критичным ресурсам.

|

|

|

-

|

|

|

-### 2. Насколько безопасно использование публичных сервисов (например, облачных хранилищ) для бизнес-процессов?

|

|

|

-

|

|

|

-Безопасность сервиса, который компания не контролирует напрямую, всегда является вопросом доверия. В этом случае необходимо исходить из **худших предположений**. Важно:

|

|

|

-* Четко регламентировать, какую информацию можно размещать в таких сервисах.

|

|

|

-* Использовать шифрование для конфиденциальных данных перед их загрузкой.

|

|

|

-* По возможности заключать соглашения с провайдером сервиса (SLA) о уровне безопасности и ответственности.

|

|

|

-

|

|

|

-### 3. Как обосновать бизнесу необходимость регулярных тестов на проникновение?

|

|

|

-

|

|

|

-Необходимо говорить с бизнесом на языке **рисков и издержек**:

|

|

|

-* **Цель:** Объяснить, что тесты — это не разовая "галочка", а способ проверить эффективность инвестиций в ИБ и обнаружить уязвимости до того, как это сделают злоумышленники.

|

|

|

-* **Аргументы:**

|

|

|

- * Инфраструктура постоянно меняется: появляются новые системы, сервисы, обновления, которые могут привнести новые уязвимости.

|

|

|

- * Это требование многих стандартов и регуляторов.

|

|

|

- * Стоимость исправления уязвимости, найденной в ходе планового тестирования, на порядки ниже стоимости ликвидации последствий успешной кибератаки.

|

|

|

-* **Периодичность:** Договориться о регулярности (например, внешний тест — ежегодно или после значительных изменений на периметре; внутренний — раз в 1-2 года). Внешнее тестирование часто проводят чаще из-за постоянных изменений периметра защиты.

|

|

|

-

|

|

|

-### 4. В чем основная сложность использования базы угроз ФСТЭК для построения модели?

|

|

|

-

|

|

|

-Основная сложность заключается в том, что в данной базе **угрозы и техники их реализации часто смешаны и плохо структурированы**. Это затрудняет их практическое применение для сопоставления с активами и построения четких сценариев атак. Для более детального и современного анализа рекомендуется использовать матрицу MITRE ATT&CK как более наглядный и структурированный инструмент.

|

|

|

-

|

|

|

Источник: globalcio.ru

|

|

|

-

|