|

|

@@ -0,0 +1,80 @@

|

|

|

+# Требования по защите персональных данных, в соответствии с уровнем защищенности

|

|

|

+## 1.7.400 Требования по защите персональных данных, в соответствии с уровнем защищенности.

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

+Давайте начистоту: если вы читаете/слушаете этот материал, значит, тема защиты персональных данных (ПДн) для вас уже перешла из разряда абстрактных в список насущных рабочих задач. И первый шаг, с которым сталкиваются все — это попытка понять, с чего вообще начинать. Лес нормативных актов кажется непроходимым, а язык документов — зашифрованным кодом.

|

|

|

+

|

|

|

+Поздравляю, вы не одиноки. Давайте вместе расчистим эту территорию. Сегодня разберем базис, без которого все дальнейшие действия бессмысленны.

|

|

|

+

|

|

|

+### **152-ФЗ: Не просто закон, а правила игры**

|

|

|

+

|

|

|

+Основной закон, который вот уже более 15 лет диктует правила работы с личной информацией в России — это **Федеральный закон №152-ФЗ «О персональных данных»**.

|

|

|

+

|

|

|

+Главное, что нужно уяснить: 152-ФЗ — это не про технологии, а про права. Его первостепенная цель — защитить ваших клиентов и сотрудников от злоупотреблений их личной информацией. А ваша задача, как оператора, — доказать государству, что вы относитесь к этим данным с должным уважением и обеспечиваете их сохранность.

|

|

|

+

|

|

|

+На практике многие относятся к нему формально, что и приводит к постоянным утечкам. Но именно этот закон — та основа, которая позволяет регуляторам привлекать к ответственности нерадивых игроков.

|

|

|

+

|

|

|

+### **Давайте по-честному: Что на самом деле является персональными данными?**

|

|

|

+

|

|

|

+Юридическое определение звучит размыто: «любая информация, относящаяся к прямо или косвенно определенному... физическому лицу». Давайте переведем на человеческий.

|

|

|

+

|

|

|

+**Персональные данные — это пазл, из которого можно собрать портрет человека.**

|

|

|

+

|

|

|

+* Один кусочек пазла (только ФИО) — картинка не сложится.

|

|

|

+* Два кусочка (ФИО + город) —轮廓 (lúnkuò, по-китайски "контур") уже виден, но это еще тень.

|

|

|

+* Три-четыре кусочка (ФИО + город + дата рождения + номер телефона) — вот он, четкий портрет.

|

|

|

+

|

|

|

+*С какими данными вы работаете чаще всего?*

|

|

|

+* **Контактные данные:** Телефон, email.

|

|

|

+* **Идентификаторы:** ФИО, паспортные данные, СНИЛС, ИНН.

|

|

|

+* **Цифровые следы:** Cookie, IP-адрес, данные об устройстве (в определенных сочетаниях).

|

|

|

+

|

|

|

+**Личный комментарий:** На практике суды и Роскомнадзор часто занимают максималистскую позицию. Для них даже один-единственный email, к которому привязан аккаунт в онлайн-сервисе, — уже персональные данные, так как он позволяет идентифицировать человека в вашей системе.

|

|

|

+

|

|

|

+### **Классификация ПДн: Главный страх и путаница новичков**

|

|

|

+

|

|

|

+Вот здесь многие спотыкаются, пытаясь строго разложить все по полочкам. Закон выделяет 4 группы, но границы между ними часто размыты.

|

|

|

+

|

|

|

+**1. Биометрические: Ваше «цифровое тело»**

|

|

|

+* **Что это?** Не просто любая фотография, а та, которая используется для установления личности. Ваше селфи в соцсети — не биометрия. Та же фотография, распечатанная на пропуске — уже биометрия. Сюда же — отпечатки пальцев, сканы сетчатки, образцы голоса.

|

|

|

+* **Подводный камень:** Многие ошибочно считают, что раз фотография есть в паспорте, то это биометрия. Нет. Биометрией она становится только в момент целенаправленной обработки для идентификации (например, система распознавания лиц на проходной).

|

|

|

+

|

|

|

+**2. Специальные: Самое сокровенное**

|

|

|

+* **Что это?** Данные, за которые людям по-настоящему страшно: здоровье, политические и религиозные взгляды, расовая принадлежность, интимная жизнь.

|

|

|

+* **Жесткое правило:** Их обработка требует **письменного согласия** по установленной форме. Исключения — крайне редки (например, если вы — медицинское учреждение, оказывающее помощь).

|

|

|

+

|

|

|

+**3. Общедоступные: Что на виду**

|

|

|

+* **Что это?** Информация, которую человек *сам* и *сознательно* сделал публичной: номер телефена в объявлении на Avito, профиль в LinkedIn с открытыми контактами.

|

|

|

+* **Важный нюанс:** Как только вы скопировали эти «общедоступные» данные в свою базу для рассылки, не получив отдельного согласия, они мгновенно превратились для вас в «иные» ПДн, и вы обязаны их защищать.

|

|

|

+

|

|

|

+**4. Иные: «Серые лошадки» цифрового мира**

|

|

|

+* **Что это?** Самый обширный и неопределенный класс. Сюда попадает всё, что не вошло в первые три группы. 95% данных, с которыми работает обычный бизнес (интернет-магазин, сервисный центр, стриминговый платформа) — это «иные» ПДн.

|

|

|

+* **Практический вывод:** Если вы не можете с уверенностью отнести данные к биометрическим, специальным или общедоступным, смело кладите их в эту корзину.

|

|

|

+

|

|

|

+### **Уровень защищенности: Считаем риски по правилам**

|

|

|

+

|

|

|

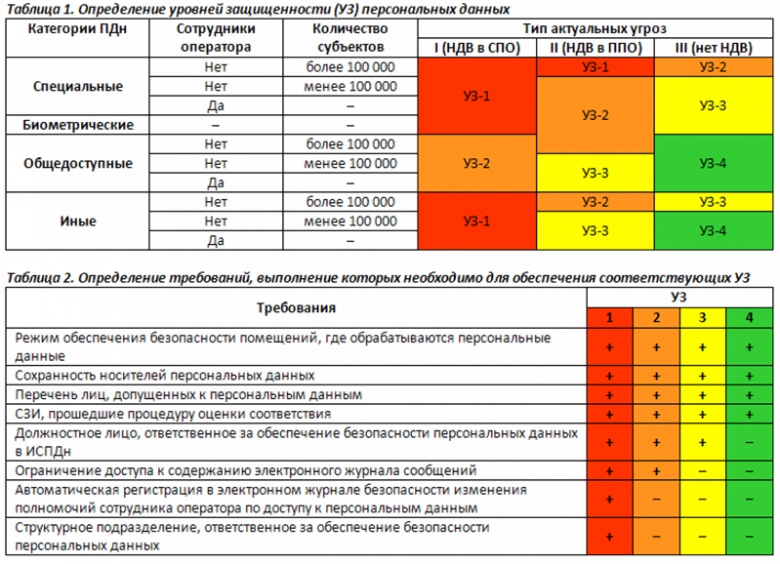

+После классификации данных наступает время для главного математического действия — определения уровня защищенности (УЗ). Его формула описана в **Постановлении Правительства №1119** и зависит от трех переменных:

|

|

|

+

|

|

|

+1. **Кто ваши «подопечные»?** (Только сотрудники / Любые другие лица, например, клиенты).

|

|

|

+2. **Какой масштаб?** (Меньше 100 000 человек / Больше 100 000 человек).

|

|

|

+3. **Какие угрозы для вашей ИТ-системы актуальны?**

|

|

|

+

|

|

|

+Именно третий пункт вызывает больше всего споров и... творческого подхода.

|

|

|

+

|

|

|

+**Типы угроз — выбираем свою «лигу»:**

|

|

|

+

|

|

|

+* **Угрозы 1-го типа (Высшая лига):** Риски, связанные с уязвимостями в самом ядре системы — в операционных системах (Windows, Linux) и системном ПО. Доказать их отсутствие очень сложно.

|

|

|

+* **Угрозы 2-го типа (Первая лига):** Риски, исходящие от ошибок в прикладном софте — вашей CRM, 1С, сайте на WordPress.

|

|

|

+* **Угрозы 3-го типа (Любительская лига):** Все остальные риски: сбой оборудования, кража ноутбука сотрудником, халатность, простые хакерские атаки.

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

+

|

|

|

+**Негласная практика:** 90% компаний всеми правдами и неправдами стремятся обосновать, что для них актуальны **только угрозы 3-го типа**. Это резко снижает стоимость и сложность выполнения требований. Аргументы звучат примерно так: *«Мы используем лицензионное ПО с автлообновлениями, а нашу CRM разрабатывает проверенный партнер с 10-летним опытом, поэтому угроз 1-го и 2-го типа у нас нет».*

|

|

|

+

|

|

|

+Комбинируя эти три параметра по таблице из 1119-го Постановления, вы получаете цифру от 1 до 4 — ваш уровень защищенности. Для каждого уровня — свой список обязательных к применению мер.

|

|

|

+

|

|

|

+### **Заключение**

|

|

|

+

|

|

|

+Вы разобрались с азами. Вы знаете главный закон, понимаете, как классифицировать данные и определить уровень их защищенности. Это — тот самый фундамент, на котором будет строиться вся ваша дальнейшая работа.

|