|

|

@@ -0,0 +1,59 @@

|

|

|

+# Архитектура и средства управления СЗИ от НСД

|

|

|

+## Введение

|

|

|

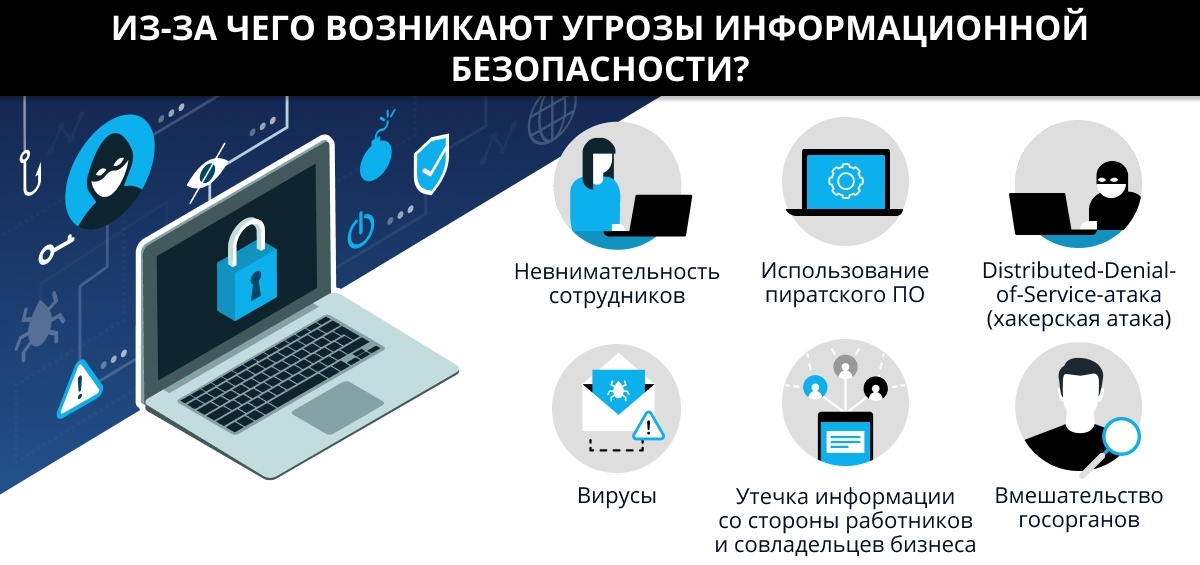

+В эпоху цифровой трансформации и повсеместного проникновения киберугроз, системы защиты информации(СЗИ) играют важную роль в обеспечении безопасности данных и информации, хранящейся в организациях. Защита от несанкционированного доступа(НСД) - это не просто техническая задача, а жизненно важная необходимость, определяющая конкурентоспособность и устойчивость бизнеса.

|

|

|

+## Архитектура СЗИ и НСД

|

|

|

+

|

|

|

+**Архитектура СЗИ - это не просто набор компонентов, а тщательно выстроенная система, где каждый элемент играет свою роль в общей стратегии защиты. Она может включать следующие уровни:**

|

|

|

+

|

|

|

+### Физический уровень. Неприкосновенность материальных активов:

|

|

|

+* Защита серверных комнат и рабочих мест

|

|

|

+* Строгий контроль доступа в критически важные помещения с использованием систем видеонаблюдения и охраны

|

|

|

+

|

|

|

+### Сетевой уровень. Баррикады цифрового пространства:

|

|

|

+* Межсетевые экраны(фаерволы) - фильтрация трафика

|

|

|

+* Системы предотвращения вторжений(IPS/IDS) - мониторят сетевую активность, выявляя и блокируя любые попытки проникновения

|

|

|

+

|

|

|

+### Уровень приложений:

|

|

|

+* Надежная аутентификация пользователей и управление доступом, гарантирующие, что только авторизованные лица могут получить доступ к ценным ресурсам

|

|

|

+* Шифрование данных в приложениях, превращающее информацию в нечитаемый код для посторонних глаз

|

|

|

+

|

|

|

+### Уровень данных:

|

|

|

+* Шифрование данных как в состоянии покоя, так и при передаче, обеспечивающее конфиденциальность информации на всех этапах её жизненного цикла

|

|

|

+* Резервное копирование и восстановление данных - создание цифровых двойников, гарантирующих, что информация останется в безопасности

|

|

|

+

|

|

|

+### Уровень управления:

|

|

|

+* Четкие политики безопасности, регламентирующие доступ к информации и определяющие правила поведения в цифровом пространстве

|

|

|

+* Непрерывный мониторинг и аудит действий пользователей для выявления подозрительной активности и предотвращения потенциальных угроз

|

|

|

+

|

|

|

+## Средства управления СЗИ от НСД

|

|

|

+

|

|

|

+** Для воплощения архитектуры СЗИ в жизнь используются разнообразные средства и технологии, каждая из которых играет свою уникальную роль:**

|

|

|

+

|

|

|

+### Средства контроля доступа:

|

|

|

+1)_Идентификация и аутентификация:_ системы, использующие логины, пароли, токены или биометрические данные для подтверждения личности пользователей - как уникальные ключи, открывающие доступ к ресурсам

|

|

|

+2)_Управление правами доступа:_ системы, основанные на ролевом доступе(RBAC) или списках контроля доступа(ACL), определяющие, какие ресурсы доступны конкретным пользователям - как распределение полномочий в организации

|

|

|

+

|

|

|

+### Средства защиты сети:

|

|

|

+1)_Межсетевые экраны:_ фильтруют входящий и исходящий трафик на основе строгих правил, предотвращая проникновение вредоносного кода и несанкционированных запросов

|

|

|

+2)_Системы предотвращения вторжений:_ анализируют сетевой трафик в режиме реального времени, выявляя подозрительные активности и мгновенно реагируя на них

|

|

|

+

|

|

|

+### Средства защиты данных:

|

|

|

+1)_Шифрование:_ технологии, преобразующие данные в нечитаемый код, защищая их от несанкционированного доступа и обеспечивая конфиденциальность информации

|

|

|

+2)_Резервное копирование:_ создание резервных копий данных, позволяющее восстановить информацию в случае её утраты или повреждения

|

|

|

+

|

|

|

+### Средства мониторинга и аудита:

|

|

|

+1)_Системы управления событиями и инцидентами безопасности(SIEM):_ собирают и анализируют данные о событиях безопасности в реальном времени, выявляя аномалии и потенциальные угрозы

|

|

|

+2)_Журналирование:_ ведение подробных логов действий пользователей и систем, позволяющее отслеживать события безопасности и анализировать инциденты

|

|

|

+

|

|

|

+### Обучение и осведомленность. Инвестиции в человеческий фактор:

|

|

|

+1)Регулярные тренинги для сотрудников по вопросам безопасности информации, повышающие их осведомленность о современных угрозах и методах защиты

|

|

|

+2)Постоянное информирование о новых угрозах и уязвимостях, позволяющее сотрудникам быть бдительными и избегать опасных ситуаций

|

|

|

+

|

|

|

+## Заключение

|

|

|

+_Комплексная защита - залог успеха_

|

|

|

+Архитектура и средства управления системами защиты информации от несанкционированного доступа - это фундамент, на котором строится информационная безопасность организации. Эффективная реализация этих мер требует комплексного подхода, объединяющего технические средства и организационные меры. Безопасность - это не просто набор технологий, это культура, пронизывающая всю организацию. Обучение сотрудников, внедрение политик безопасности и постоянный мониторинг - всё это ключевые элементы защиты информации от угроз.

|

|

|

+

|

|

|

+##Литература

|

|

|

+[Википедия](https://ru.wikipedia.org/wiki/Dallas_Lock)

|

|

|

+[falcongaze](https://falcongaze.com/ru/pressroom/publications/informacionnaya-bezopasnost-v-otraslyah/arhitektura-bezopasnosti-informacionnyh-sistem.html)

|

|

|

+[selectel](https://selectel.ru/blog/information-security-tools/)

|