eroshko.md 8.7 KB

Построение модели угроз

Введение

Информационная безопасность (ИБ) является критически важным аспектом для любой современной организации. В условиях растущих киберугроз и увеличения объема данных, которые необходимо защищать, оценка рисков и построение эффективных моделей угроз становятся неотъемлемой частью стратегии управления безопасностью. Модель угроз — это структурированное представление всей информации об угрозах безопасности актива, которое позволяет выявить слабые места и целенаправленно выстроить защиту.

1. Основы оценки рисков и методологии

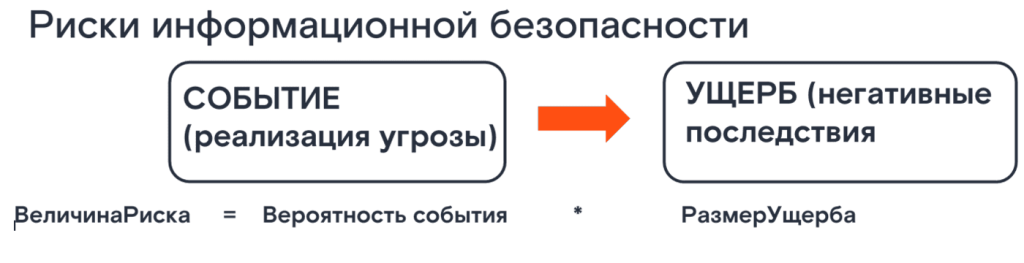

Оценка рисков ИБ — это фундаментальный процесс, который включает в себя оценку двух ключевых компонентов:

- Вероятность реализации угрозы.

- Размер потенциального ущерба для бизнеса.

Важно понимать, что риски всегда конкретны и неразрывно связаны с потенциальным ущербом. Интеграция процесса оценки рисков в существующие бизнес-процессы организации (например, в жизненный цикл разработки ПО или закупки нового оборудования) помогает избежать многих проблем на этапе эксплуатации.

Существует два основных подхода к оценке:

- Количественная оценка: Возможна при наличии в организации этого (зрелого) процесса оценки рисков, когда ущерб и вероятность можно выразить в численных показателях (деньги, время простоя).

- Качественная оценка: Используется при отсутствии возможностей для количественной оценки. Риски ранжируются по категориям (например, "Высокий", "Средний", "Низкий") на основе экспертных мнений.

2. Методика ФСТЭК и её роль

На базе международных стандартов в России была создана методика ФСТЭК. Она включает в себя передовые подходы.

Ключевые особенности и сложности методики:

- Документ сложен в исполнении и реализации на практике.

- Для его успешного применения необходима база данных угроз, которая его поддерживает. Если такой базы нет, применение методики сильно затруднено.

- Процесс построения модели угроз по ФСТЭК обычно включает три этапа:

- Определение негативных последствий для бизнеса.

- Идентификация объектов воздействия (активы, которые нуждаются в защите).

- Оценка возможности реализации угроз через выявленные уязвимости.

3. Ключевые компоненты модели угроз

3.1. Негативные последствия

Методика описывает три базовые категории негативных последствий, но рекомендуется расширять этот перечень для каждой конкретной организации. Определение последствий должно идти "сверху вниз" — от самых критичных для бизнеса сценариев.

Примеры недопустимых рисков:

- Полное прекращение деятельности организации.

- Неприемлемый финансовый ущерб.

- Безвозвратная утрата клиентской базы или репутации.

3.2. Объекты воздействия

Это активы, которые необходимо защищать: серверы, рабочие станции, сетевое оборудование, базы данных, приложения и т.д. В большой инфраструктуре таких объектов могут быть десятки тысяч.

Рекомендация: Не пытаться сразу построить полную иерархию всех объектов. Начинать следует с крупных, критически важных элементов инфраструктуры, постепенно углубляя и детализируя модель.

3.3. Модель нарушителя

Для построения адекватной системы защиты необходимо определить максимальный уровень возможностей потенциального нарушителя.

Категории нарушителей:

- Внутренние: Сотрудники компании (умышленные или неумышленные действия). Имеют больший уровень доступа и часто являются причиной инцидентов.

- Внешние: Хакеры, конкуренты, киберпреступники.

- Сговор внутренних и внешних нарушителей: Наиболее опасный сценарий, значительно увеличивающий возможности атаки.

Способы реализации угроз: использование вредоносного ПО, эксплуатация уязвимостей, социальная инженерия, установка аппаратных или программных закладок.

4. Меры противодействия и стратегии

Меры предотвращения угроз не стандартизированы жестко, но можно опираться на лучшие практики, описанные в международных стандартах (NIST, ISO 27001). Ключевой принцип: средства защиты должны противодействовать конкретным техникам атак, определенным в модели.

Стратегические подходы к ИБ:

- Риск-ориентированный подход: Фокусировка на актуальных для бизнеса рисках. Требует активного вовлечения бизнес- и экономических подразделений.

- Комплаенс-ориентированный подход: Фокусировка на выполнении формальных требований регуляторов и стандартов.

Заключение

Построение модели угроз — это не разовое мероприятие, а непрерывный итеративный процесс. Он требует глубокого понимания бизнес-процессов, ИТ-инфраструктуры и ландшафта угроз. Использование структурированных методик (таких как методика ФСТЭК) и современных инструментов (таких как матрица MITRE ATT&CK) позволяет перейти от реактивной защиты к проактивной, выстраивая систему информационной безопасности, которая реально снижает бизнес-риски и защищает от наиболее вероятных и разрушительных атак.

Источник: globalcio.ru