доклад3.md 6.2 KB

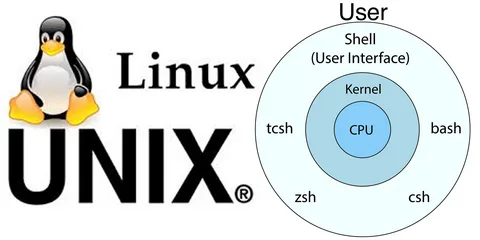

# Авторизация в ОС семейство *nix

Авторизация в операционных системах семейства Unix — это процесс определения того, имеет или не имеет некоторый субъект доступ к некоторому объекту.

Авторизация — процесс определения того, имеет или не имеет некоторый субъект доступ к некоторому объекту. В UNIX есть статическая схема авторизации, основанная на постоянных правах доступа. В этой схеме вопрос о доступе решается один раз, когда права задаются или изменяются. Также существует динамическая авторизация, при которой решение о доступе принимается при каждом запросе со стороны действительного субъекта.

Существуют разные схемы авторизации, например:

Статическая. Основана на постоянных правах доступа. Вопрос о доступе решается один раз, когда права задаются или изменяются.

Динамическая. Решение о доступе принимается при каждом запросе со стороны действительного субъекта. Такая авторизация не стандартизирована и зависит от состояния системы и характеристик некоторых иных объектов.

Аутентификация предшествует процессу авторизации. Это механизм сопоставления работающего пользователя системы некоторому номинальному субъекту.

Некоторые особенности аутентификации в UNIX:

- Локальная аутентификация. Поддерживается утилитой login, которая проводит интерактивный вход пользователей в текстовом режиме. Учётные данные хранятся в особом файле на диске.

- Удаленный вход. Для него используется многофункциональный пакет программ SSH (Secure Shell). Он поддерживает различные методы защищённой аутентификации, а также некоторые виды защищённых операций с файлами через сеть.

- Использование централизованных систем. Для аутентификации можно применять, например, NIS, NIS+, Open Directory, Kerberos.

- Использование команд su и sudo. Они позволяют менять текущего пользователя без завершения текущего сеанса работы или выполнять одну команду от имени другого пользователя. Для входа в систему UNIX нужно знать имя пользователя и пароль. Имя пользователя — это идентификатор, а пароль — аутентификатор, который позволяет доказать операционной системе, кто пользователь на самом деле. В некоторых версиях UNIX, если пользователь несколько раз подряд вводит неверный пароль, учётная запись блокируется. Разблокировать её может только системный администратор.

При входе в систему UNIX выполняется следующая последовательность действий:

1- Процесс getty ожидает реакции пользователя на одной из терминальных линий, в случае активности пользователя выводит приглашение ввести регистрационные данные.

2- После ввода имени пользователя запускается программа login, которая проверяет подлинность данных пользователя.

3- Если пароль введён правильно, login запускает командную оболочку с установленными UID и GID данного пользователя.

Пароли на вход в систему пользователей в UNIX не хранятся в открытом виде, хранятся только их хэши (набор байт, получаемый из пароля с помощью односторонней функции).

UNIX-системы гибко настраивать подсистему аутентификации в соответствии с реальными потребностями конкретной вычислительной сети и конкретного экземпляра операционной системы. Все, что нужно сделать администратору, — установить в системе необходимые модули РАМ и обеспечить корректное взаимодействие между ними. В результате подсистема аутентификации может быть легко адаптирована к самым разным технологиям аутентификации, принятым в конкретной организации.

Источники: 1) https://www.oreilly.com/library/view/practical-unix-and/0596003234/ch04s01.html 2) https://www.uneex.ru/static/AltDocs_unix_base_admin/ch03.html